Trong thời đại số hóa mạnh mẽ, khi mọi hoạt động vận hành doanh nghiệp đều phụ thuộc vào hệ thống công nghệ thông tin, các mối đe doạ an ninh mạng đang phát triển nhanh hơn bao giờ hết. Từ tấn công ransomware, đánh cắp dữ liệu cho đến truy cập trái phép, bất kỳ lỗ hổng nào cũng có thể gây thiệt hại nặng nề cho tổ chức. Chính vì vậy, nhu cầu giám sát, phát hiện và ứng phó sự cố bảo mật theo thời gian thực trở thành yêu cầu bắt buộc.

Một trong những giải pháp được sử dụng rộng rãi và được đánh giá cao nhất hiện nay chính là SIEM (Security Information and Event Management). Đây là hệ thống giúp thu thập dữ liệu log, phân tích hành vi bất thường và cảnh báo sớm những nguy cơ tấn công, từ đó hỗ trợ doanh nghiệp nâng cao khả năng phòng thủ.

Trong bài viết này, SHOPVPS sẽ giúp bạn hiểu rõ SIEM là gì, SIEM hoạt động như thế nào, các chức năng cốt lõi của SIEM, và cách triển khai SIEM hiệu quả cho doanh nghiệp. Nếu bạn đang tìm kiếm giải pháp bảo vệ hạ tầng CNTT toàn diện, đây chắc chắn là bài viết bạn không thể bỏ qua.

SIEM là gì?

SIEM (Security Information and Event Management) là một nền tảng bảo mật tổng hợp, được thiết kế để giúp doanh nghiệp phát hiện, phân tích và phản hồi kịp thời trước các mối đe dọa an ninh mạng. Thay vì chỉ giám sát từng thành phần riêng lẻ, SIEM mang đến khả năng quan sát tập trung toàn bộ hệ thống, giúp doanh nghiệp phát hiện những rủi ro tiềm ẩn trước khi chúng gây thiệt hại.

Cốt lõi của SIEM là sự kết hợp giữa SIM (Security Information Management) – quản lý thông tin bảo mật và SEM (Security Event Management) – quản lý sự kiện bảo mật. Nhờ đó, SIEM có thể thu thập log từ nhiều nguồn như máy chủ, mạng, ứng dụng, firewall, IDS/IPS… sau đó phân tích theo thời gian thực để phát hiện hành vi bất thường, cảnh báo sớm và hỗ trợ xử lý sự cố.

Trong những năm gần đây, công nghệ SIEM đã phát triển vượt bậc nhờ tích hợp trí tuệ nhân tạo (AI) và machine learning. Điều này giúp SIEM tự động nhận diện mẫu tấn công mới, giảm cảnh báo giả, đồng thời tăng tốc độ phản ứng trước các mối đe doạ ngày càng tinh vi.

Cách thức hoạt động của công cụ SIEM

Để bảo vệ hệ thống trước các mối nguy ngày càng tinh vi, SIEM vận hành theo một quy trình liên tục gồm nhiều giai đoạn: thu thập dữ liệu, phân tích – phát hiện đe doạ, điều tra và tự động phản ứng. Dưới đây là cách SIEM hoạt động một cách toàn diện trong môi trường doanh nghiệp.

1. Thu thập và chuẩn hoá dữ liệu

SIEM đóng vai trò như trung tâm thu thập dữ liệu bảo mật của toàn tổ chức. Hệ thống lấy log từ nhiều nguồn khác nhau như:

-

Người dùng và hoạt động đăng nhập

-

Hệ thống mạng, thiết bị endpoint

-

Ứng dụng, máy chủ, cơ sở dữ liệu

-

Antivirus, EDR, firewall, IDS/IPS

-

Các dịch vụ cloud như AWS, Azure, GCP

Điểm mạnh của SIEM là kết nối toàn bộ dữ liệu trên cả hạ tầng truyền thống lẫn nền tảng đám mây, sau đó chuẩn hoá và hợp nhất chúng trong một giao diện trực quan. Việc tập trung dữ liệu giúp doanh nghiệp có “bức tranh 360°” về toàn bộ bề mặt tấn công, từ đó nâng cao đáng kể mức độ bảo mật.

2. Phân tích & phát hiện mối đe dọa

Sau khi thu thập dữ liệu, SIEM sử dụng:

-

Thuật toán phân tích thời gian thực

-

AI và machine learning

-

Bộ quy tắc phát hiện tấn công

-

Các thông tin threat intelligence

Nhờ đó, hệ thống có thể nhanh chóng nhận diện:

-

Hành vi bất thường

-

Truy cập trái phép

-

Dấu hiệu của APT (tấn công tinh vi kéo dài)

-

Tài khoản nội gián (malicious insider)

-

Việc sử dụng trái phép thông tin đăng nhập

Khả năng này giúp doanh nghiệp phát hiện sớm các mối đe doạ mà trước đây rất khó nhận biết bằng phương pháp truyền thống.

3. Điều tra sự cố bảo mật

Ngay khi SIEM phát hiện dấu hiệu bất thường, hệ thống sẽ tự động mở cuộc điều tra dựa trên:

-

Dòng thời gian sự kiện (timeline)

-

Phân tích hành vi người dùng và thực thể (UEBA)

-

Tự động truy tìm nguồn gốc (root cause analysis)

-

Tập hợp log liên quan để cung cấp bối cảnh đầy đủ

Nhờ tích hợp quy trình điều tra tự động, thời gian xử lý sự cố được rút ngắn đáng kể, giúp đội ngũ SOC dễ dàng xác định nguyên nhân và phạm vi tác động.

4. Phản ứng & tự động hoá quy trình xử lý

Khi xác định được rủi ro, SIEM cung cấp dữ liệu sự kiện theo thời gian thực cho đội ngũ SOC và có thể tự kích hoạt các phản ứng thông minh như:

-

Tự động khóa tài khoản bị xâm phạm

-

Cách ly thiết bị nghi nhiễm

-

Chặn địa chỉ IP độc hại

-

Kích hoạt các cảnh báo ưu tiên

Bên cạnh đó, SIEM hỗ trợ playbook và automation, giúp doanh nghiệp xây dựng quy trình ứng phó sự cố tiêu chuẩn (SOAR). Nhờ đó, các sự cố tương tự sẽ được xử lý nhanh hơn và nhất quán hơn trong tương lai.

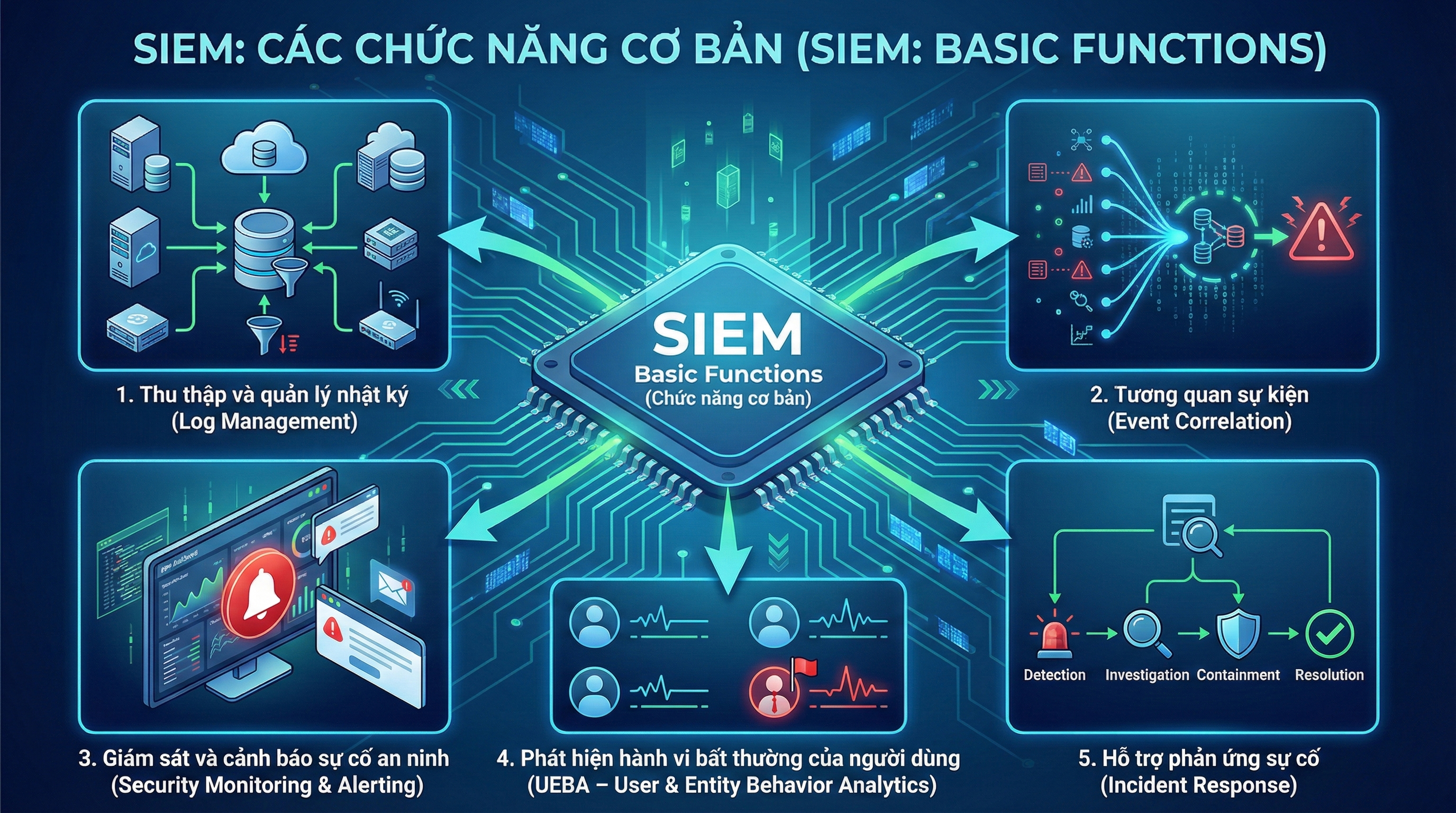

SIEM bao gồm những chức năng cơ bản nào?

SIEM là nền tảng bảo mật hợp nhất, cung cấp nhiều chức năng quan trọng giúp doanh nghiệp giám sát hạ tầng, phát hiện mối đe doạ và phản ứng nhanh với sự cố. Dưới đây là các chức năng cốt lõi mà một hệ thống SIEM tiêu chuẩn cần có:

1. Thu thập và quản lý nhật ký (Log Management)

SIEM liên tục thu thập log từ nhiều nguồn như máy chủ, ứng dụng, thiết bị mạng, người dùng, tường lửa, antivirus… Sau đó, hệ thống chuẩn hoá và lưu trữ toàn bộ dữ liệu tại một nơi tập trung.

Nhờ khả năng tổng hợp lớn này, doanh nghiệp có thể:

-

Dễ dàng phân tích nguồn gốc sự cố

-

Nhanh chóng phát hiện dấu hiệu tấn công

-

Tạo báo cáo tuân thủ bảo mật (compliance)

Đây là nền tảng quan trọng nhất giúp SIEM vận hành hiệu quả.

2. Tương quan sự kiện (Event Correlation)

SIEM không chỉ thu thập log mà còn kết hợp, đối chiếu và phân tích dữ liệu để tìm ra mối liên hệ giữa các sự kiện tưởng chừng rời rạc.

Ví dụ:

-

Một lần đăng nhập thất bại + truy cập từ IP bất thường + tải file lạ

→ có thể là dấu hiệu tài khoản đang bị xâm nhập.

Chức năng này giúp doanh nghiệp phát hiện mối nguy tiềm ẩn nhanh gấp nhiều lần so với việc phân tích log thủ công.

3. Giám sát và cảnh báo sự cố an ninh (Security Monitoring & Alerting)

SIEM liên tục theo dõi toàn bộ hoạt động trên hệ thống theo thời gian thực và đưa ra cảnh báo khi phát hiện:

-

Hành vi bất thường

-

Cố gắng truy cập trái phép

-

Dấu hiệu của mã độc

-

Lưu lượng mạng bất thường

-

Những sự kiện nguy cơ cao

Nhờ đó, đội ngũ SOC (Security Operations Center) có thể kịp thời xử lý trước khi sự cố lan rộng.

4. Phát hiện hành vi bất thường của người dùng (UEBA – User & Entity Behavior Analytics)

Một số SIEM hiện đại tích hợp mô-đun phân tích hành vi, cho phép phát hiện:

-

Người dùng nội bộ có ý đồ xấu

-

Tài khoản bị chiếm quyền

-

Hoạt động truy cập dữ liệu bất thường

-

Các mẫu tấn công tinh vi mà log thông thường khó nhận diện

Chức năng này giúp giảm thiểu đáng kể rủi ro từ con người – một trong những nguyên nhân phổ biến gây ra vi phạm bảo mật.

5. Hỗ trợ phản ứng sự cố (Incident Response)

Khi một mối đe dọa được xác định, SIEM cung cấp đầy đủ bối cảnh, dòng thời gian và mức độ nghiêm trọng, giúp đội an ninh:

-

Nhanh chóng đánh giá sự cố

-

Khoanh vùng điểm tấn công

-

Xác định thiệt hại và phạm vi ảnh hưởng

Một số SIEM kết hợp thêm SOAR (Security Orchestration, Automation and Response), cho phép:

-

Tự động chặn IP độc hại

-

Khoá tài khoản bất thường

-

Cách ly thiết bị nhiễm malware

-

Tự động hóa quy trình phản ứng theo playbook

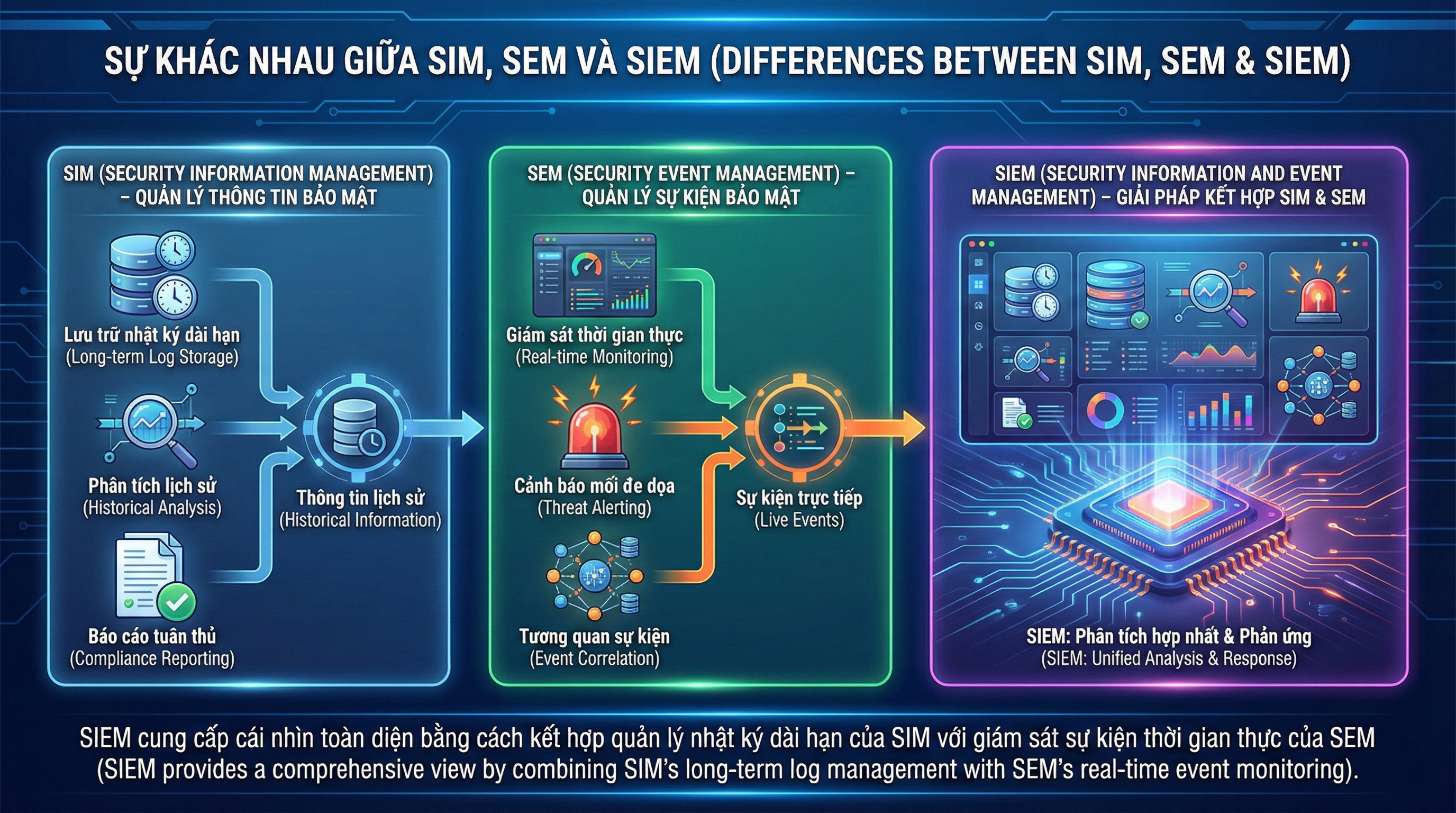

Sự khác nhau giữa SIM, SEM và SIEM

Trong lĩnh vực an ninh mạng, SIM, SEM và SIEM là ba thuật ngữ thường xuyên được nhắc đến. Mặc dù liên quan chặt chẽ với nhau, nhưng mỗi công nghệ lại đảm nhiệm một vai trò khác nhau trong việc thu thập, giám sát và phân tích dữ liệu bảo mật.

1. SIM (Security Information Management) – Quản lý thông tin bảo mật

SIM tập trung vào việc thu thập, tổng hợp và lưu trữ dữ liệu log từ nhiều hệ thống trong một khoảng thời gian dài. Mục tiêu của SIM là:

-

Tập trung hoá log từ toàn bộ hệ thống

-

Lưu trữ dữ liệu phục vụ kiểm tra, đối chiếu và báo cáo

-

Phân tích xu hướng dài hạn

-

Hỗ trợ tuân thủ tiêu chuẩn bảo mật (compliance)

Nói cách khác, SIM đóng vai trò như một “kho dữ liệu bảo mật”, giúp doanh nghiệp theo dõi lịch sử hoạt động và điều tra sự cố sau khi nó đã xảy ra.

2. SEM (Security Event Management) – Quản lý sự kiện bảo mật

SEM hướng đến phân tích và giám sát sự kiện theo thời gian thực. Đây là công cụ tập trung vào hành động tức thời, bao gồm:

-

Phát hiện sự kiện bất thường ngay khi xảy ra

-

Giám sát hoạt động đăng nhập, truy cập, thay đổi hệ thống

-

Tạo cảnh báo tức thì cho đội SOC

-

Hỗ trợ ứng phó nhanh với sự cố

Khác với SIM (mang tính dài hạn), SEM chú trọng sự kiện cụ thể và phản ứng ngay lập tức với các dấu hiệu nguy hiểm.

3. SIEM (Security Information and Event Management) – Giải pháp kết hợp SIM & SEM

SIEM ra đời nhằm kết hợp sức mạnh của cả SIM và SEM vào một nền tảng thống nhất, mang lại cái nhìn toàn diện và khả năng tự động phản hồi sự cố. SIEM cung cấp:

-

Thu thập và lưu trữ log (giống SIM)

-

Phân tích, cảnh báo theo thời gian thực (giống SEM)

-

Tương quan sự kiện để phát hiện tấn công tinh vi

-

Tích hợp AI/ML để giảm cảnh báo giả

-

Tự động hóa điều tra và phản ứng theo playbook

Nhờ sự kết hợp này, SIEM giúp tổ chức nâng cao khả năng phòng thủ, giảm thiểu rủi ro và tối ưu hiệu suất của đội ngũ an ninh mạng.

SIEM có thể phát hiện những mối đe dọa an ninh nào?

Một trong những lợi thế lớn nhất của SIEM là khả năng phát hiện sớm nhiều loại mối đe dọa, từ những tấn công phổ biến đến các kỹ thuật tinh vi kéo dài nhiều tháng. Nhờ kết hợp log, trí tuệ nhân tạo và phân tích hành vi, SIEM giúp doanh nghiệp chủ động nhận diện rủi ro trước khi sự cố gây thiệt hại. Dưới đây là những mối đe dọa nguy hiểm mà SIEM có thể phát hiện hiệu quả.

1. Ransomware (Mã độc tống tiền)

Ransomware đã trở thành mối đe dọa nghiêm trọng nhất đối với doanh nghiệp kể từ năm 2020, đặc biệt trong các ngành sản xuất, năng lượng và tài chính.

SIEM giúp phát hiện ransomware thông qua:

-

Hoạt động mã hóa dữ liệu bất thường

-

Tăng đột biến lưu lượng mạng đến máy chủ lạ

-

Hành vi truy cập file không hợp lệ

-

Các chuỗi hành động điển hình của mã độc

Khả năng cảnh báo sớm giúp doanh nghiệp khoanh vùng và ngăn chặn ransomware trước khi toàn bộ hệ thống bị mã hoá.

2. APT (Advanced Persistent Threat – Tấn công kéo dài, tinh vi)

Tấn công APT thường diễn ra chậm rãi, bí mật và có chủ đích, gây khó khăn cho các giải pháp bảo mật thông thường.

SIEM có thể nhận diện APT nhờ:

-

Tương quan log để phát hiện chuỗi tấn công nhiều bước

-

Phân tích hành vi người dùng và ứng dụng (UEBA)

-

Nhận biết bất thường nhỏ nhưng có tính lặp lại

-

Theo dõi truy cập trái phép trong thời gian dài

Nhờ theo dõi theo thời gian thực, SIEM giúp đội SOC tập trung vào các sự kiện quan trọng và phát hiện APT từ giai đoạn rất sớm.

3. Mối đe dọa nội bộ (Insider Threats)

Đây là loại rủi ro xuất phát từ chính nhân viên, đối tác hoặc tài khoản hợp pháp bị chiếm quyền.

SIEM giúp phát hiện insider threat bằng cách:

-

Tạo hồ sơ hành vi người dùng (User Behavior Profile)

-

Phân tích hoạt động bất thường như tải quá nhiều dữ liệu, truy cập file nhạy cảm ngoài giờ

-

Dùng machine learning để nhận diện mẫu hành vi khác thường

-

Cảnh báo khi có dấu hiệu phá hoại, rò rỉ dữ liệu hoặc truy cập sai mục đích

Đây là chức năng rất quan trọng vì 1/3 các vụ vi phạm dữ liệu xuất phát từ nội bộ.

4. Lừa đảo (Phishing)

Phishing là nguyên nhân phổ biến dẫn đến đánh cắp thông tin, chiếm quyền tài khoản hoặc phát tán mã độc.

SIEM phát hiện phishing thông qua:

-

Phân tích tiêu đề email bất thường

-

Giám sát hành vi đăng nhập khả nghi

-

Nhận diện rò rỉ dữ liệu hoặc truy cập không hợp lệ

-

Tích hợp với giải pháp bảo mật endpoint để phát hiện hành vi click link độc hại

Nhờ sự kết hợp này, SIEM giúp doanh nghiệp giảm đáng kể rủi ro từ email – kênh tấn công phổ biến nhất hiện nay.

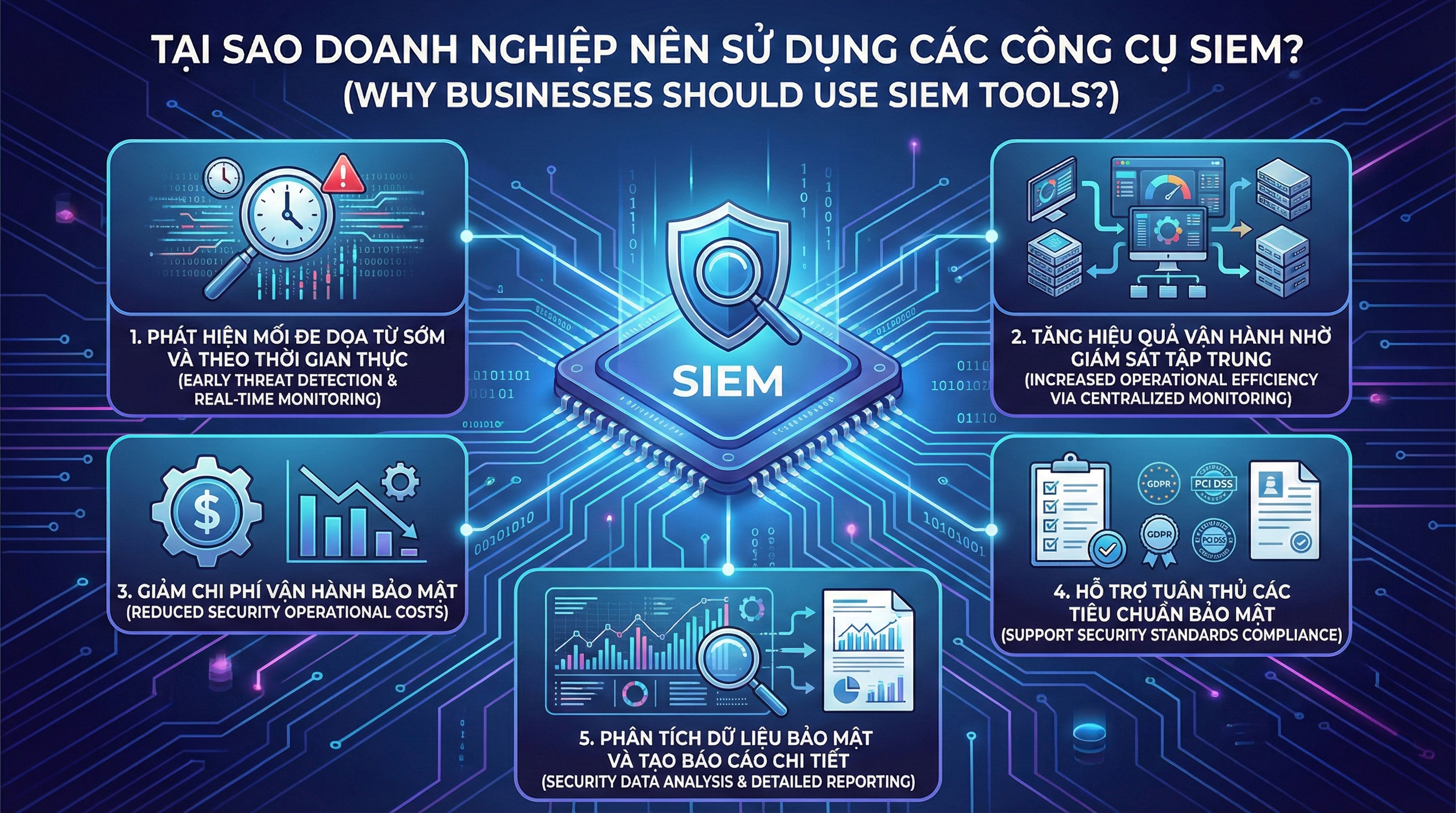

Tại sao doanh nghiệp nên sử dụng các công cụ SIEM?

Trong bối cảnh các mối đe dọa an ninh mạng ngày càng tinh vi, việc triển khai SIEM trở thành giải pháp quan trọng giúp doanh nghiệp nâng cao khả năng phòng thủ. Công cụ SIEM mang lại nhiều lợi ích thiết thực, từ phát hiện mối nguy sớm đến tối ưu chi phí vận hành hệ thống bảo mật.

Dưới đây là những lý do cốt lõi khiến SIEM được nhiều tổ chức lựa chọn:

1. Phát hiện mối đe dọa từ sớm và theo thời gian thực

SIEM giám sát toàn bộ hoạt động trên hệ thống 24/7 và phân tích log theo thời gian thực để nhận diện:

-

Các hành vi bất thường

-

Sự cố tiềm ẩn

-

Truy cập trái phép

-

Hoạt động mã độc

Nhờ cảnh báo sớm, doanh nghiệp có thể phát hiện lỗ hổng hoặc cuộc tấn công trong giai đoạn ban đầu, từ đó nhanh chóng triển khai biện pháp ngăn chặn hiệu quả.

2. Tăng hiệu quả vận hành nhờ giám sát tập trung

Thay vì quản lý bảo mật qua nhiều công cụ rời rạc, SIEM tập hợp mọi sự kiện từ các máy chủ, ứng dụng, điểm cuối, firewall… vào một hệ thống duy nhất.

Điều này giúp:

-

Đơn giản hóa quá trình quản lý

-

Nâng cao hiệu suất làm việc của đội ngũ SOC

-

Tối ưu thời gian điều tra và xử lý sự cố

3. Giảm chi phí vận hành bảo mật

SIEM giúp doanh nghiệp:

-

Hợp nhất nhiều chức năng bảo mật vào một nền tảng

-

Giảm sự phụ thuộc vào quá nhiều công cụ khác nhau

-

Tối ưu nguồn lực quản trị

-

Tự động hóa quy trình điều tra và phản ứng

Nhờ đó, doanh nghiệp tiết kiệm đáng kể chi phí đầu tư và chi phí vận hành dài hạn.

4. Hỗ trợ tuân thủ các tiêu chuẩn bảo mật

Nhiều ngành nghề yêu cầu tuân thủ nghiêm ngặt các tiêu chuẩn như:

-

ISO 27001

-

PCI-DSS

-

HIPAA

-

GDPR

-

NIST

SIEM cung cấp báo cáo, log, bằng chứng và bảng phân tích giúp doanh nghiệp dễ dàng đáp ứng các yêu cầu tuân thủ và audit định kỳ.

5. Phân tích dữ liệu bảo mật và tạo báo cáo chi tiết

SIEM tổng hợp, phân tích và trực quan hóa dữ liệu bằng biểu đồ, báo cáo định kỳ và báo cáo chuyên sâu.

Nhờ đó, doanh nghiệp có thể:

-

Nắm rõ bức tranh tổng thể về tình trạng an ninh mạng

-

Hiểu rõ xu hướng tấn công

-

Đưa ra quyết định chiến lược dựa trên dữ liệu

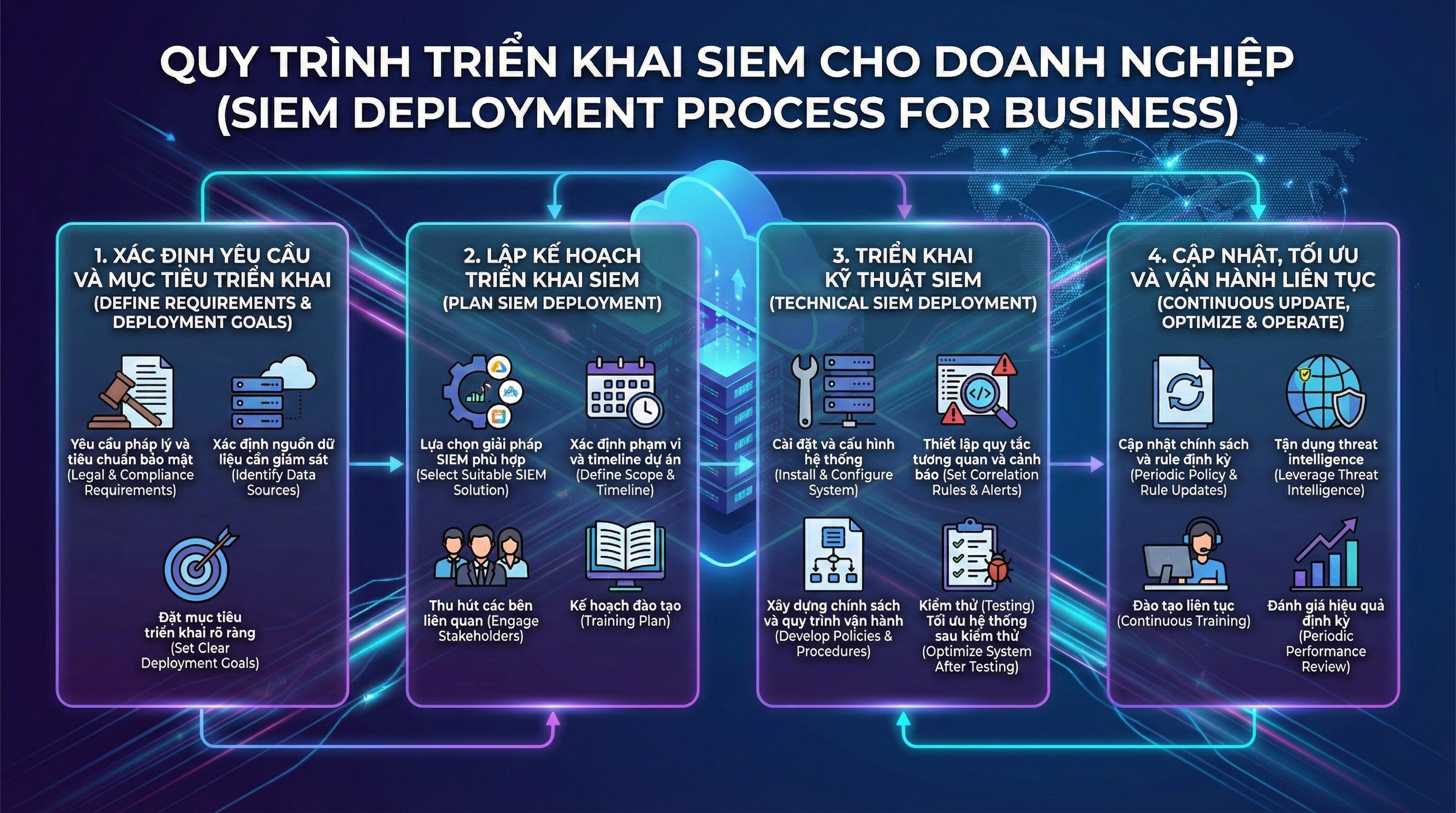

Cách triển khai SIEM cho doanh nghiệp

Triển khai SIEM là một dự án quan trọng và đòi hỏi sự chuẩn bị kỹ lưỡng, bao gồm xác định yêu cầu, lập kế hoạch, triển khai kỹ thuật và tối ưu hoá vận hành lâu dài. Để đảm bảo SIEM hoạt động hiệu quả và mang lại giá trị thực tế cho doanh nghiệp, dưới đây là quy trình triển khai đầy đủ và khoa học nhất.

1. Xác định yêu cầu và mục tiêu triển khai

Bước đầu tiên là xác định rõ SIEM sẽ giúp doanh nghiệp giải quyết vấn đề gì. Một số yếu tố cần xem xét:

Yêu cầu pháp lý và tiêu chuẩn bảo mật

-

Kiểm tra các quy định ngành như GDPR, HIPAA, PCI-DSS, ISO 27001

-

Xác định chính sách bảo mật nội bộ

-

Định nghĩa những yêu cầu tuân thủ cần log và báo cáo

Xác định nguồn dữ liệu cần giám sát

Doanh nghiệp cần liệt kê các hệ thống quan trọng như:

-

Firewall, IDS/IPS

-

Máy chủ và dịch vụ xác thực (AD/LDAP)

-

Endpoint Security

-

Ứng dụng nội bộ và hệ thống cơ sở dữ liệu

-

Hạ tầng cloud

Ưu tiên những nguồn dữ liệu có rủi ro cao hoặc tác động lớn nếu bị tấn công.

Đặt mục tiêu triển khai rõ ràng

Một số mục tiêu phổ biến:

-

Cải thiện khả năng phát hiện mối đe dọa

-

Rút ngắn thời gian ứng phó sự cố

-

Hỗ trợ kiểm toán và tuân thủ

-

Tự động hóa điều tra sự cố

2. Lập kế hoạch triển khai SIEM

Sau khi xác định yêu cầu, doanh nghiệp cần xây dựng kế hoạch chi tiết.

Lựa chọn giải pháp SIEM phù hợp

Đánh giá các giải pháp theo:

-

Khả năng mở rộng

-

Tính năng (correlation, UEBA, SOAR…)

-

Chi phí đầu tư và vận hành

-

Dễ sử dụng và triển khai

-

Khả năng tích hợp với hệ thống sẵn có

Xác định phạm vi và timeline dự án

-

Lập sơ đồ phạm vi dữ liệu được thu thập

-

Xác định các giai đoạn triển khai

-

Tạo timeline với từng mốc công việc

Thu hút các bên liên quan

Các nhóm nên tham gia gồm:

-

IT và đội vận hành

-

SOC/Blue team

-

Đội tuân thủ và kiểm toán

-

Các bộ phận nghiệp vụ liên quan

Kế hoạch đào tạo

Đào tạo đội ngũ về:

-

Sử dụng SIEM

-

Tạo báo cáo

-

Ứng phó sự cố

-

Tối ưu quy tắc và cảnh báo

3. Triển khai kỹ thuật SIEM

Khi bước vào hoạt động triển khai thực tế, doanh nghiệp cần thực hiện các nhiệm vụ chính:

Cài đặt và cấu hình hệ thống

-

Cài đặt SIEM trên máy chủ hoặc nền tảng cloud

-

Cấu hình agent hoặc connector để thu thập log

Thiết lập quy tắc tương quan và cảnh báo

-

Xác định chuẩn log

-

Tạo các rule phát hiện mối đe dọa

-

Xây dựng dashboard theo nhu cầu của doanh nghiệp

Xây dựng chính sách và quy trình vận hành

Bao gồm:

-

Quy trình xử lý cảnh báo

-

Quy trình báo cáo sự cố

-

Quy định phân quyền sử dụng hệ thống

Kiểm thử

-

Kiểm tra độ chính xác của log

-

Test cảnh báo và tính năng correlation

-

Đánh giá hiệu quả phát hiện tấn công

Tối ưu hệ thống sau kiểm thử

-

Thu thập phản hồi

-

Tinh chỉnh rule và các cảnh báo không cần thiết

-

Cải thiện dashboard và báo cáo

4. Cập nhật, tối ưu và vận hành liên tục

SIEM không phải hệ thống cài đặt một lần là xong; nó cần được tối ưu thường xuyên.

Cập nhật chính sách và rule định kỳ

Để đảm bảo:

-

Theo kịp các mối đe dọa mới

-

Giảm cảnh báo giả

-

Tối ưu hiệu suất phân tích

Tận dụng threat intelligence

Kết hợp với nguồn threat intelligence giúp SIEM:

-

Nhận diện IP độc hại

-

Phát hiện kỹ thuật tấn công mới

-

Tăng độ chính xác của cảnh báo

Đào tạo liên tục

Đảm bảo đội ngũ có khả năng:

-

Quản trị hệ thống

-

Phân tích cảnh báo

-

Vận hành quy trình ứng phó

Đánh giá hiệu quả định kỳ

Bao gồm:

-

Kiểm tra cấu hình

-

Đánh giá độ chính xác cảnh báo

-

Rà soát hiệu suất hệ thống

-

Cập nhật theo nhu cầu chuyển đổi số của doanh nghiệp

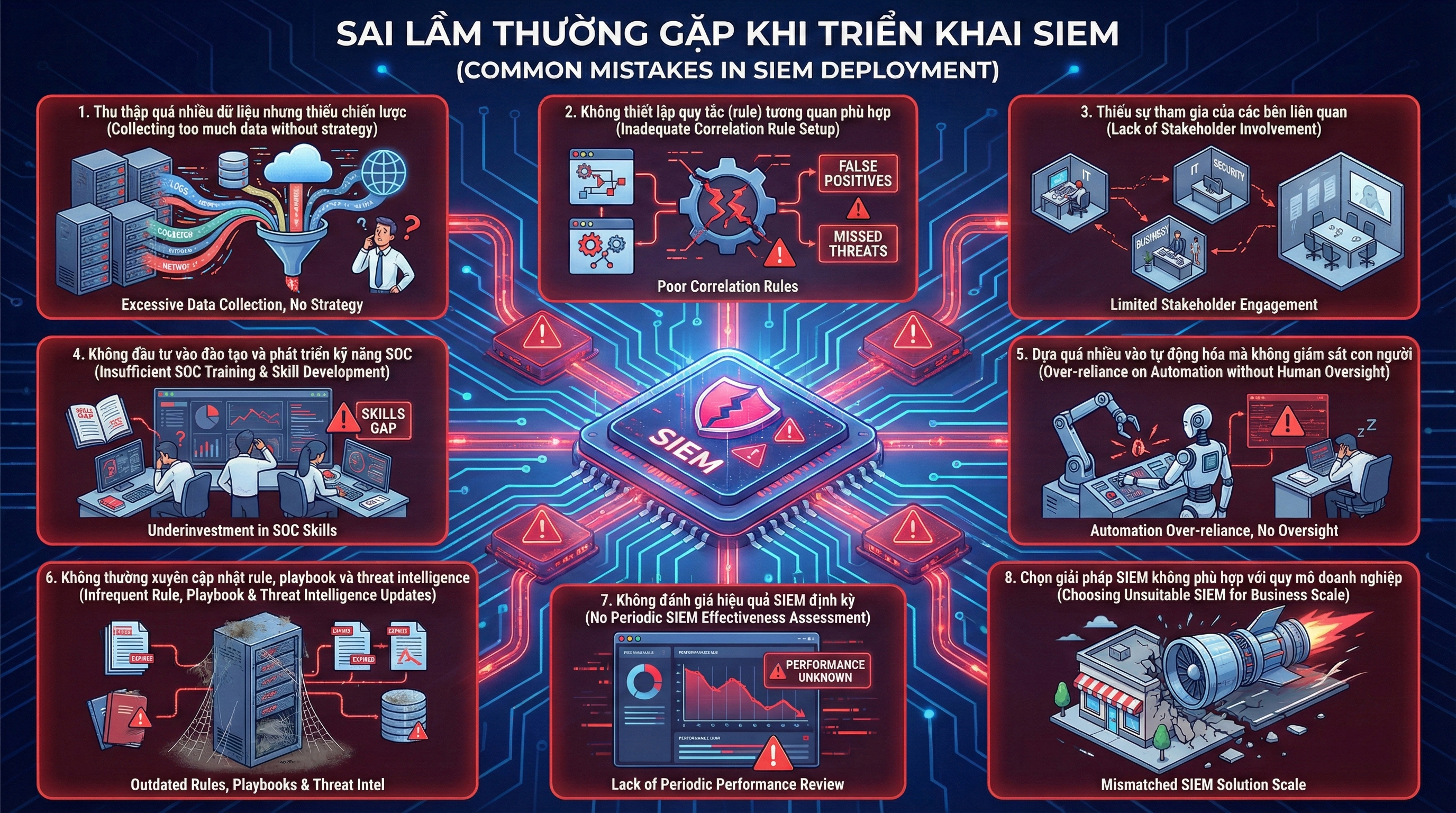

Sai lầm thường gặp khi triển khai SIEM

Triển khai SIEM là một dự án phức tạp, đòi hỏi sự phối hợp giữa đội ngũ kỹ thuật, bảo mật và quản trị. Tuy nhiên, nhiều doanh nghiệp thường gặp phải những sai lầm phổ biến khiến dự án SIEM không đạt hiệu quả như mong đợi. Dưới đây là những sai sót thường gặp và lý do khiến chúng trở thành vấn đề nghiêm trọng.

1. Thu thập quá nhiều dữ liệu nhưng thiếu chiến lược

Một trong những lỗi lớn nhất là doanh nghiệp cố gắng đưa tất cả log vào SIEM mà không phân loại nguồn quan trọng. Điều này dẫn đến:

-

SIEM quá tải dữ liệu

-

Chi phí lưu trữ tăng đột biến

-

Nhiều cảnh báo không cần thiết

-

Đội SOC bị “ngợp” trước lượng thông tin

GIẢI PHÁP: Chỉ thu thập log từ các hệ thống quan trọng trước rồi mở rộng dần.

2. Không thiết lập quy tắc (rule) tương quan phù hợp

Một SIEM mạnh cũng không thể hoạt động hiệu quả nếu:

-

Quy tắc phát hiện tấn công không được tối ưu

-

Thiếu cảnh báo đúng trọng tâm

-

Rule mặc định không được tùy chỉnh theo môi trường hệ thống

Hậu quả: Bỏ lỡ tấn công hoặc tạo quá nhiều cảnh báo giả (false positive).

3. Thiếu sự tham gia của các bên liên quan

SIEM không chỉ dành cho đội bảo mật. Nếu không có sự phối hợp của:

-

IT hạ tầng

-

DevOps

-

Quản lý ứng dụng

-

Bộ phận tuân thủ (compliance)

→ dự án dễ thất bại do thiếu dữ liệu và thiếu bối cảnh vận hành.

4. Không đầu tư vào đào tạo và phát triển kỹ năng SOC

SIEM là công cụ mạnh, nhưng đội ngũ không được đào tạo sẽ:

-

Không hiểu cách phân tích cảnh báo

-

Không biết tối ưu rule

-

Không sử dụng hết tính năng của SIEM

Kết quả: SIEM bị “bỏ xó” hoặc hoạt động kém hiệu quả.

5. Dựa quá nhiều vào tự động hóa mà không giám sát con người

SIEM ngày nay tích hợp automation và SOAR, nhưng nếu phụ thuộc hoàn toàn vào tự động hóa, doanh nghiệp có thể:

-

Bỏ qua các sự kiện đòi hỏi phân tích chuyên sâu

-

Gặp nguy cơ xử lý nhầm sự cố

-

Không phân biệt được cảnh báo quan trọng và không quan trọng

Con người luôn cần thiết để ra quyết định cuối cùng.

6. Không thường xuyên cập nhật rule, playbook và threat intelligence

Các mối đe dọa thay đổi liên tục. Nếu SIEM không được cập nhật:

-

Rule trở nên lạc hậu

-

Không phát hiện được kỹ thuật tấn công mới

-

Dễ bị tấn công APT, phishing, ransomware mà không có cảnh báo

SIEM phải được tối ưu liên tục, không phải cài đặt một lần rồi bỏ đó.

7. Không đánh giá hiệu quả SIEM định kỳ

Nhiều doanh nghiệp triển khai xong nhưng không:

-

Theo dõi lượng cảnh báo

-

Đánh giá độ chính xác của rule

-

Kiểm tra hiệu suất hệ thống

-

Rà soát dashboard và báo cáo

Điều này khiến SIEM không phản ánh đúng tình trạng an ninh thực tế.

8. Chọn giải pháp SIEM không phù hợp với quy mô doanh nghiệp

Một số doanh nghiệp chọn SIEM quá phức tạp, quá đắt đỏ hoặc khó vận hành dẫn đến:

-

Chi phí duy trì cao

-

Đội ngũ không đủ năng lực quản lý

-

Không tận dụng được tính năng nâng cao

SIEM phải phù hợp với quy mô – nhu cầu – năng lực vận hành.

Lời kết

Trong bối cảnh an ninh mạng ngày càng phức tạp và xuất hiện nhiều mối đe dọa tinh vi, việc triển khai một hệ thống SIEM không còn là lựa chọn mà đã trở thành yêu cầu bắt buộc đối với mọi doanh nghiệp. Với khả năng thu thập log tập trung, phân tích sự kiện theo thời gian thực, phát hiện hành vi bất thường và tự động hóa quy trình phản ứng, SIEM giúp tổ chức nâng cao đáng kể năng lực phòng thủ và rút ngắn thời gian xử lý sự cố.

Tuy nhiên, để SIEM phát huy hiệu quả tối đa, doanh nghiệp cần triển khai đúng quy trình: từ xác định yêu cầu, lựa chọn giải pháp phù hợp, cấu hình rule chính xác cho đến tối ưu hóa hệ thống và đào tạo đội ngũ vận hành. Đồng thời, tránh những sai lầm phổ biến như thu thập dữ liệu tràn lan, thiếu cập nhật rule hoặc không đánh giá hiệu quả định kỳ.

Khi được triển khai và vận hành đúng cách, SIEM không chỉ giúp doanh nghiệp phát hiện mối đe dọa sớm, mà còn giảm thiểu chi phí bảo mật, tăng hiệu quả giám sát và hỗ trợ tuân thủ các tiêu chuẩn quốc tế. Đây chính là nền tảng quan trọng giúp doanh nghiệp xây dựng môi trường CNTT an toàn, ổn định và phát triển bền vững trong kỷ nguyên số.

Nếu bạn đang tìm kiếm giải pháp bảo mật toàn diện, hiện đại và phù hợp với quy mô tổ chức, SIEM chính là lựa chọn không thể bỏ qua. Hãy bắt đầu từ việc đánh giá nhu cầu của doanh nghiệp và lựa chọn giải pháp SIEM phù hợp nhất để nâng cao năng lực bảo vệ hệ thống ngay hôm nay.