Trong bối cảnh an ninh mạng ngày càng phức tạp, các cuộc tấn công mạng có thể xảy ra bất cứ lúc nào, việc sở hữu những công cụ giám sát và phòng thủ hiệu quả trở nên vô cùng cần thiết. Một trong những giải pháp nổi bật được nhiều chuyên gia bảo mật sử dụng chính là Honeypot.

Vậy Honeypot là gì? Đây là một hệ thống hoặc môi trường được thiết kế giả lập nhằm thu hút tin tặc, từ đó ghi nhận hành vi, chiến thuật, công cụ và động cơ của chúng. Không chỉ đóng vai trò như “mồi nhử”, Honeypot còn hỗ trợ doanh nghiệp và lập trình viên trong việc phát hiện lỗ hổng, ngăn chặn tấn công, đồng thời cung cấp dữ liệu quý giá để cải thiện hệ thống phòng thủ.

Trong bài viết này, SHOPVPS sẽ cùng bạn tìm hiểu chi tiết về khái niệm Honeypot, đặc điểm, cách thức hoạt động và những ứng dụng thực tiễn trong an ninh mạng. Đây chắc chắn sẽ là kiến thức hữu ích mà bất kỳ ai quan tâm đến bảo mật thông tin cũng nên nắm vững.

Giới thiệu sơ lược về Honeypot

Trong lĩnh vực an ninh mạng, các chuyên gia luôn phải đối mặt với vô số mối đe dọa đến từ hacker và tội phạm công nghệ cao. Để chủ động ứng phó, nhiều kỹ thuật phòng thủ đã được phát triển, trong đó Honeypot nổi lên như một công cụ đặc biệt quan trọng. Không chỉ giúp phát hiện các hành vi tấn công trái phép, Honeypot còn đóng vai trò như “mồi nhử” để thu thập thông tin tình báo về cách thức và chiến thuật mà kẻ tấn công sử dụng.

Honeypot là gì?

Honeypot là một hệ thống, phần mềm hoặc dịch vụ được thiết kế giả lập nhằm thu hút những hành vi độc hại như tấn công mạng, truy cập trái phép hoặc khai thác lỗ hổng bảo mật. Khi hacker bị “dẫn dụ” vào Honeypot, toàn bộ hoạt động của họ sẽ được ghi nhận và phân tích, từ đó giúp chuyên gia bảo mật hiểu rõ hơn về:

-

Công cụ và kỹ thuật tấn công mà tin tặc sử dụng.

-

Động cơ, mục tiêu và chiến lược khai thác.

-

Những mối đe dọa tiềm ẩn có thể ảnh hưởng đến hệ thống thực tế.

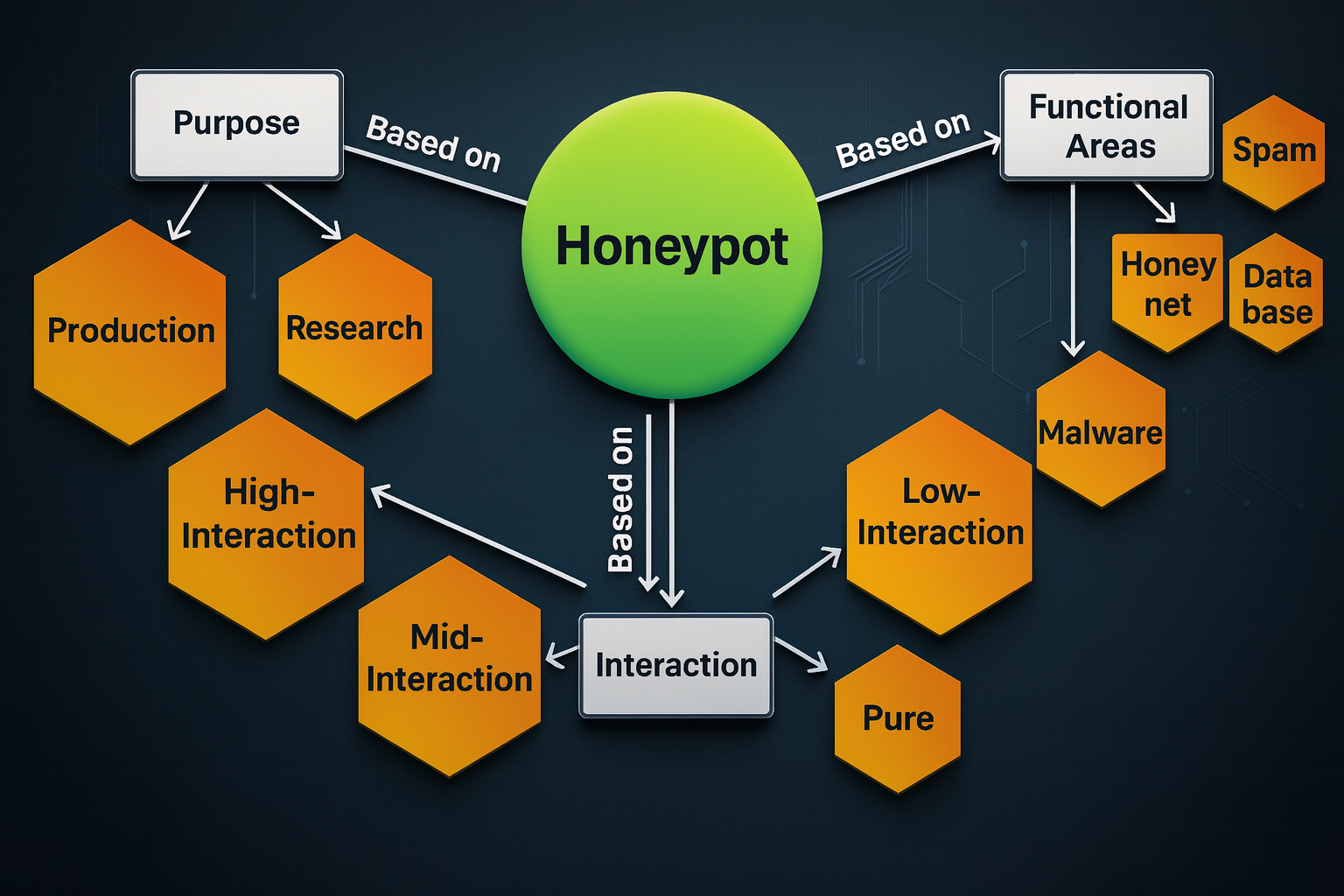

Dựa trên mức độ tương tác, Honeypot được chia thành hai loại chính:

-

Low-interaction Honeypot: Mô phỏng các dịch vụ mạng cơ bản, dễ triển khai, chủ yếu dùng để phát hiện các hành vi quét hoặc tấn công tự động.

-

High-interaction Honeypot: Là một môi trường thực sự, cho phép hacker tương tác sâu, từ đó cung cấp thông tin chi tiết hơn nhưng đi kèm với mức độ rủi ro cao hơn.

Nguồn gốc ra đời của Honeypot

Khái niệm Honeypot xuất hiện từ nhu cầu của cộng đồng bảo mật trong việc theo dõi và nghiên cứu hành vi tấn công mạng. Từ giữa những năm 1990, các chuyên gia an ninh mạng đã bắt đầu sử dụng những hệ thống giả mạo để quan sát cách hacker khai thác lỗ hổng, qua đó phát triển những phương án phòng thủ phù hợp.

Ban đầu, Honeypot chỉ đơn giản là một công cụ giám sát cơ bản. Nhưng theo thời gian, công nghệ này đã tiến hóa mạnh mẽ, từ việc giả lập một vài dịch vụ đơn lẻ đến xây dựng mạng lưới phức tạp mô phỏng cả hệ thống doanh nghiệp. Điều này giúp tạo ra môi trường tương tác chân thực, khiến tin tặc khó phân biệt giữa hệ thống thật và giả.

Ngày nay, Honeypot không chỉ được dùng trong nghiên cứu bảo mật, mà còn được triển khai rộng rãi trong doanh nghiệp, tổ chức chính phủ và cộng đồng an ninh mạng toàn cầu. Các dự án mã nguồn mở như Honeynet Project đã góp phần thúc đẩy sự phổ biến của công nghệ này, mang đến nhiều công cụ mạnh mẽ để nâng cao khả năng phát hiện, phòng ngừa và đối phó với tấn công mạng.

Phương thức hoạt động cơ bản của Honeypot

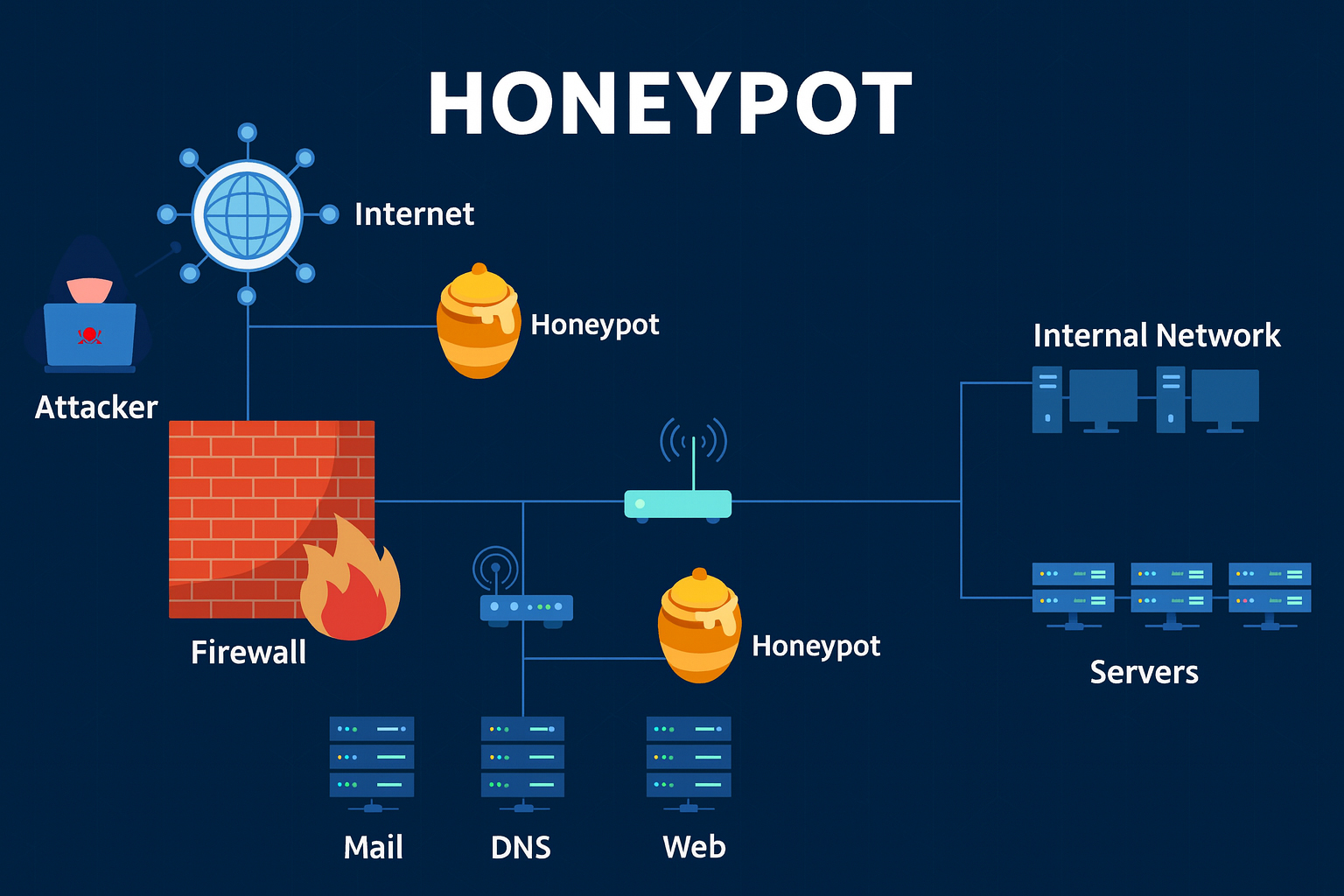

Nguyên lý hoạt động của Honeypot trong an ninh mạng khá đơn giản nhưng mang lại hiệu quả cao. Về bản chất, Honeypot được thiết kế như một mục tiêu giả lập – thường là một máy chủ, dịch vụ hoặc ứng dụng – có vẻ ngoài giống như một hệ thống thật sự. Điều này khiến hacker tin rằng chúng đã tìm thấy một điểm yếu và bắt đầu khai thác.

Khi kẻ tấn công thực hiện các hành động xâm nhập, toàn bộ quá trình sẽ được ghi nhận và giám sát. Bao gồm:

-

Các kỹ thuật tấn công được sử dụng (SQL Injection, Brute Force, DDoS, v.v.).

-

Công cụ và mã độc mà tin tặc triển khai.

-

Mục tiêu cụ thể mà chúng hướng tới trong hệ thống.

Dữ liệu này sau đó được phân tích để:

-

Phát hiện và dự báo mối đe dọa mới trước khi chúng kịp tấn công vào hệ thống thật.

-

Nâng cao cảnh báo bảo mật, giúp đội ngũ IT phản ứng nhanh chóng với sự cố.

-

Cải thiện chiến lược phòng thủ, bằng cách vá lỗ hổng, tối ưu firewall, IDS/IPS hoặc hệ thống giám sát khác.

Ngoài ra, Honeypot còn đặc biệt hữu ích trong việc nghiên cứu mã độc (malware analysis). Bằng cách cho phép phần mềm độc hại “chạy thử” trong môi trường giả lập, các chuyên gia có thể hiểu rõ cách thức lây lan và hoạt động của chúng. Đây chính là cơ sở quan trọng để phát triển giải pháp diệt virus, hệ thống phòng chống xâm nhập và công nghệ bảo mật tiên tiến hơn.

Nói cách khác, Honeypot không chỉ là một công cụ “bẫy” tin tặc, mà còn là nguồn dữ liệu tình báo an ninh mạng quý giá, góp phần xây dựng hệ thống phòng thủ bền vững cho doanh nghiệp và tổ chức.

Lợi ích khi triển khai Honeypot trong an ninh mạng

Việc tích hợp Honeypot vào chiến lược bảo mật không chỉ mang lại khả năng giám sát nâng cao, mà còn giúp doanh nghiệp và tổ chức chủ động hơn trong việc phòng chống tấn công mạng. Dưới đây là những lợi ích nổi bật mà Honeypot đem lại:

1. Phát hiện sớm mối đe dọa

Honeypot hoạt động như một hệ thống cảnh báo sớm. Khi hacker bắt đầu thăm dò hoặc khai thác, mọi hoạt động sẽ được ghi nhận và phân tích. Điều này cho phép đội ngũ an ninh mạng nhận diện kịp thời các mối đe dọa, kể cả những hình thức tấn công zero-day hoặc chưa từng xuất hiện trước đó – vốn rất khó phát hiện bằng tường lửa hay hệ thống IDS truyền thống.

2. Thu thập và phân tích thông tin tấn công

Một trong những giá trị quan trọng nhất của Honeypot chính là khả năng thu thập dữ liệu thực tế. Từ kỹ thuật tấn công, công cụ được sử dụng, đến mục tiêu mà hacker nhắm tới – tất cả đều được ghi lại chi tiết. Thông tin này trở thành nguồn dữ liệu tình báo bảo mật giúp nhà quản trị:

-

Hiểu rõ cách thức tấn công phổ biến.

-

Phát hiện xu hướng tấn công mới nổi.

-

Xây dựng chiến lược phòng thủ hiệu quả hơn.

3. Bảo vệ hệ thống thật

Nhờ tạo ra một môi trường giả lập hấp dẫn, Honeypot giúp “chuyển hướng” sự chú ý của hacker ra khỏi hệ thống quan trọng. Điều này đồng nghĩa với việc các máy chủ, dữ liệu và hạ tầng mạng cốt lõi của doanh nghiệp sẽ ít bị ảnh hưởng trực tiếp. Bên cạnh đó, Honeypot còn hỗ trợ kiểm tra khả năng chịu đựng tấn công của hệ thống mà không gây rủi ro đến môi trường thật.

4. Tăng cường phòng ngừa và cải thiện chiến lược bảo mật

Thông qua dữ liệu thu được, Honeypot cho phép doanh nghiệp kiểm tra và đánh giá hiệu quả của các giải pháp bảo mật hiện có. Việc thường xuyên phân tích hành vi tấn công sẽ giúp phát hiện lỗ hổng chưa được xử lý, từ đó cải thiện tường lửa, hệ thống giám sát và các lớp phòng thủ khác. Đây cũng là nền tảng để phát triển giải pháp bảo mật chủ động, thay vì chỉ phản ứng thụ động khi sự cố xảy ra.

5. Đóng góp cho cộng đồng an ninh mạng

Không chỉ dừng ở mức độ cá nhân hay tổ chức, Honeypot còn mang lại lợi ích cho toàn bộ cộng đồng an ninh mạng. Dữ liệu thu được có thể chia sẻ cho các nhóm nghiên cứu hoặc các dự án mã nguồn mở như Honeynet Project, góp phần nâng cao nhận thức, cảnh báo và đối phó với các mối đe dọa toàn cầu.

Những rủi ro có thể gặp phải khi triển khai Honeypot

Mặc dù Honeypot mang lại nhiều lợi ích trong việc phát hiện và phân tích tấn công mạng, nhưng nếu không được triển khai và quản lý đúng cách, công nghệ này cũng tiềm ẩn nhiều rủi ro. Dưới đây là những thách thức phổ biến mà các tổ chức cần lưu ý:

1. Trở thành mục tiêu hấp dẫn cho tin tặc

Thay vì chỉ làm “mồi nhử”, một Honeypot có thể bị hacker biến thành bàn đạp để tấn công ngược lại hệ thống thật nếu không được cách ly an toàn. Điều này đặc biệt nguy hiểm khi tin tặc là những nhóm có kỹ năng cao, biết tận dụng lỗ hổng trong môi trường giả lập để xâm nhập sâu hơn vào mạng nội bộ.

2. Nguy cơ tạo ra tín hiệu sai lệch

Trong một số trường hợp, dữ liệu từ Honeypot có thể dẫn đến những cảnh báo không chính xác. Ví dụ: các hoạt động quét cổng hoặc thử nghiệm tự động có thể bị nhầm lẫn với tấn công có chủ đích. Nếu quản trị viên không phân tích kỹ, điều này dễ gây ra sự hiểu lầm và lãng phí nguồn lực xử lý.

3. Chi phí triển khai và duy trì cao

Để vận hành một Honeypot hiệu quả, doanh nghiệp cần đầu tư đáng kể vào hạ tầng, nhân lực kỹ thuật và công cụ giám sát. Đặc biệt, các mô hình high-interaction honeypot đòi hỏi nhiều tài nguyên phần cứng và đội ngũ chuyên gia có kinh nghiệm. Điều này có thể trở thành gánh nặng tài chính đối với các tổ chức vừa và nhỏ.

4. Rủi ro rò rỉ dữ liệu

Nếu Honeypot được thiết lập không đúng chuẩn hoặc không được cách ly hoàn toàn, hacker có thể lợi dụng để truy cập thông tin nhạy cảm trong hệ thống. Thay vì bảo vệ, Honeypot lúc này lại vô tình mở ra thêm điểm yếu cho mạng nội bộ.

5. Tiêu hao tài nguyên mạng

Khi triển khai trên quy mô lớn, Honeypot có thể chiếm dụng tài nguyên mạng, dung lượng lưu trữ và băng thông. Điều này không chỉ ảnh hưởng đến hoạt động của hệ thống thật mà còn làm giảm hiệu suất giám sát nếu không có cơ chế tối ưu hợp lý.

Các loại Honeypot phổ biến trong an ninh mạng

Tùy thuộc vào mục tiêu sử dụng và mức độ phức tạp, Honeypot có thể được phân loại thành nhiều nhóm khác nhau. Dưới đây là những loại Honeypot phổ biến nhất hiện nay:

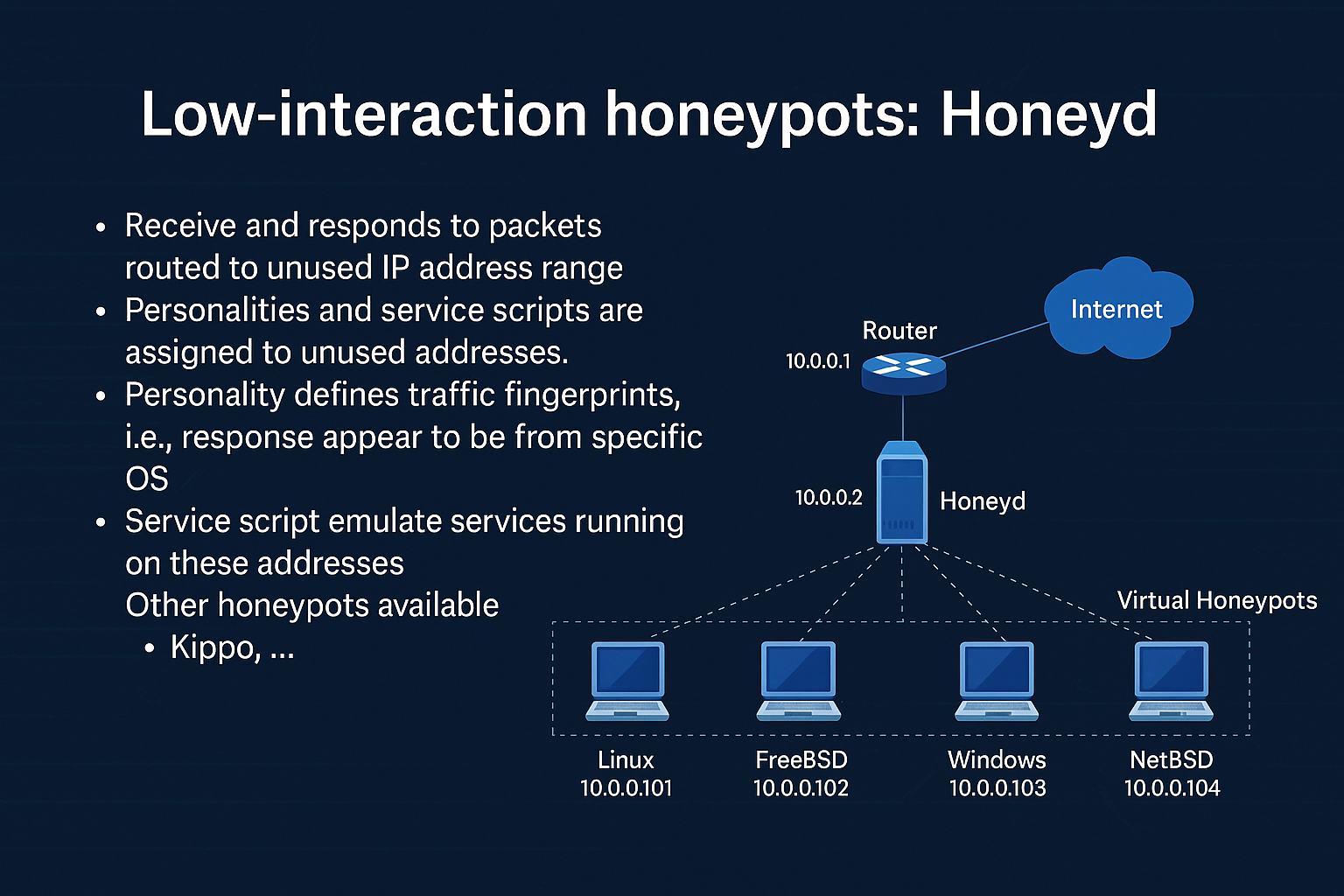

1. Low-Interaction Honeypot

Đây là loại Honeypot đơn giản và dễ triển khai nhất, thường được dùng để mô phỏng một số dịch vụ mạng cơ bản như HTTP, FTP, hoặc SNMP.

-

Đặc điểm: Không chạy dịch vụ thật, chỉ tạo ra phản hồi giả lập khi có kết nối từ bên ngoài.

-

Ưu điểm: Dễ cấu hình, chi phí thấp, an toàn vì hạn chế mức độ tương tác với hacker.

-

Nhược điểm: Chỉ cung cấp được thông tin hạn chế về kỹ thuật tấn công, phù hợp cho việc phát hiện hành vi quét và tấn công tự động.

2. Medium-Interaction Honeypot

Loại này được thiết kế để tạo ra môi trường tương tác trung bình với kẻ tấn công. Nó không phức tạp như High-Interaction, nhưng cung cấp nhiều dữ liệu hơn so với Low-Interaction.

-

Đặc điểm: Cho phép giả lập một số dịch vụ có độ phức tạp cao hơn như SSH, SMTP hoặc HTTP nâng cao.

-

Ưu điểm: Thu được nhiều thông tin chi tiết hơn, đồng thời giảm bớt rủi ro so với High-Interaction.

-

Nhược điểm: Cần nhiều tài nguyên và công sức quản lý hơn Low-Interaction.

3. High-Interaction Honeypot

Đây là loại Honeypot tiên tiến và phức tạp nhất, được triển khai như một hệ thống hoặc máy chủ thật sự mà hacker có thể trực tiếp khai thác.

-

Đặc điểm: Cung cấp môi trường giả lập giống hệt hệ thống thật, cho phép kẻ tấn công tự do tương tác.

-

Ưu điểm: Mang lại nguồn dữ liệu phong phú và chi tiết nhất, từ kỹ thuật tấn công đến công cụ và chiến lược của tin tặc.

-

Nhược điểm: Đòi hỏi chi phí triển khai và bảo trì cao, đồng thời tiềm ẩn rủi ro nếu không được cách ly và giám sát chặt chẽ.

4. Research Honeypot

Loại Honeypot này thường được sử dụng cho mục đích nghiên cứu và học thuật, nhằm thu thập dữ liệu quy mô lớn về xu hướng tấn công mạng, kỹ thuật khai thác và loại malware mới.

-

Đặc điểm: Triển khai ở phạm vi rộng, thường bởi các tổ chức an ninh mạng, trường đại học hoặc cộng đồng nghiên cứu.

-

Ưu điểm: Góp phần cung cấp thông tin tình báo an ninh mạng cho cộng đồng, hỗ trợ phát triển các công cụ bảo mật hiệu quả hơn.

-

Nhược điểm: Không phải lúc nào cũng phù hợp với mục đích thương mại hoặc doanh nghiệp nhỏ do chi phí và yêu cầu hạ tầng.

Mỗi loại Honeypot có ưu và nhược điểm riêng, vì vậy doanh nghiệp hoặc tổ chức cần lựa chọn loại phù hợp với mục tiêu bảo mật:

-

Nếu cần phát hiện nhanh các hành vi bất thường → Low hoặc Medium Interaction.

-

Nếu muốn nghiên cứu chuyên sâu về hacker → High Interaction hoặc Research Honeypot.

So sánh các loại Honeypot qua mức độ tương tác

Dựa trên mức độ tương tác với kẻ tấn công, Honeypot thường được chia thành hai nhóm chính: Honeypot tương tác thấp (Low-Interaction) và Honeypot tương tác cao (High-Interaction). Cả hai đều phục vụ mục đích phát hiện và phân tích mối đe dọa, nhưng có sự khác biệt rõ rệt trong cách triển khai và thông tin thu thập được.

Honeypot tương tác thấp (Low-Interaction Honeypot)

Đây là loại Honeypot đơn giản, thường chỉ mô phỏng một số dịch vụ mạng cơ bản như HTTP, FTP, DNS hoặc Telnet. Hacker khi tiếp cận sẽ chỉ nhận được những phản hồi giả lập ở mức hạn chế. Ưu điểm của loại này là dễ triển khai, chi phí thấp và ít rủi ro cho hệ thống thật. Tuy nhiên, thông tin mà nó thu thập được khá hạn chế, chủ yếu chỉ cho biết kẻ tấn công đang thực hiện các hoạt động như quét cổng, dò mật khẩu hoặc khai thác tự động.

Honeypot tương tác cao (High-Interaction Honeypot)

Ngược lại, Honeypot tương tác cao tạo ra một môi trường giống hệt hệ thống thực – có thể là máy chủ, cơ sở dữ liệu hoặc mạng doanh nghiệp đầy đủ. Điều này cho phép hacker tự do khai thác và tương tác như trên một hệ thống thật sự. Nhờ vậy, các chuyên gia an ninh mạng có thể thu được thông tin chi tiết hơn về kỹ thuật, công cụ và chiến lược tấn công. Điểm hạn chế là loại này tốn kém hơn nhiều về tài nguyên và nhân lực, đồng thời tiềm ẩn rủi ro nếu hacker tìm ra cách lợi dụng để mở rộng tấn công vào hạ tầng thật.

Tóm lại:

-

Low-Interaction Honeypot phù hợp cho mục đích giám sát cơ bản và cảnh báo sớm, ưu tiên tính an toàn và tiết kiệm chi phí.

-

High-Interaction Honeypot thích hợp cho nghiên cứu chuyên sâu và phân tích hành vi hacker, nhưng cần đội ngũ kỹ thuật có kinh nghiệm để quản lý an toàn.

Phân tích các loại Honeypots khác

Bên cạnh hai nhóm chính dựa trên mức độ tương tác (Low-Interaction và High-Interaction), Honeypot còn được phát triển thành nhiều biến thể chuyên biệt phục vụ những mục đích cụ thể trong an ninh mạng. Dưới đây là hai loại phổ biến: Honeypot email (bẫy thư rác) và Honeypot malware.

1. Honeypot email (Bẫy thư rác)

Honeypot email, hay còn gọi là spam trap, được thiết kế nhằm phát hiện và phân tích các mối đe dọa liên quan đến email. Đây là công cụ hữu ích giúp tổ chức nhận diện:

-

Thư rác và các chiến dịch spam quy mô lớn.

-

Email chứa liên kết lừa đảo hoặc tập tin đính kèm độc hại.

-

Kỹ thuật gian lận và giả mạo địa chỉ email.

Cách triển khai phổ biến là tạo ra những địa chỉ email giả mạo hoặc cấp phát email ảo trong một môi trường mạng riêng. Các địa chỉ này sẽ được spammer “thu thập” và bắt đầu gửi thư rác đến. Nhờ vậy, Honeypot có thể ghi nhận toàn bộ nội dung, tần suất, cũng như kỹ thuật mà kẻ tấn công sử dụng.

Khi phân tích dữ liệu từ Honeypot email, tổ chức có thể:

-

Xác định các mẫu tấn công qua email.

-

Hiểu rõ cách phần mềm gửi spam hoạt động.

-

Xây dựng chiến lược phòng ngừa hiệu quả hơn, chẳng hạn như cải thiện bộ lọc spam, triển khai xác thực email (SPF, DKIM, DMARC).

Nhờ vậy, Honeypot email trở thành công cụ quan trọng trong việc bảo mật hệ thống thư điện tử và giảm thiểu rủi ro từ các cuộc tấn công phishing hoặc phát tán malware qua email.

2. Honeypot malware

Khác với spam trap, Honeypot malware tập trung vào việc nghiên cứu phần mềm độc hại. Loại Honeypot này được thiết kế để thu hút và ghi lại toàn bộ quá trình hoạt động của malware khi nó tấn công hệ thống giả lập.

Đặc điểm nổi bật của Honeypot malware:

-

Thường giả lập các lỗ hổng bảo mật hoặc cấu hình dễ khai thác, nhằm khiến malware “tự động” tấn công.

-

Cho phép theo dõi cách thức lây lan, kỹ thuật ẩn mình và cơ chế tấn công của từng loại malware.

-

Cung cấp dữ liệu phục vụ cho việc nghiên cứu hành vi mã độc và xây dựng giải pháp phòng ngừa.

Thông tin thu được từ Honeypot malware giúp các chuyên gia an ninh mạng:

-

Xác định mẫu mã độc mới chưa từng được nhận diện.

-

Hiểu rõ cơ chế phát tán để đưa ra biện pháp ngăn chặn.

-

Phát triển công cụ bảo mật như chương trình diệt virus, hệ thống IDS/IPS.

Có thể thấy, mỗi loại Honeypot được thiết kế để phục vụ một khía cạnh riêng trong an ninh mạng. Nếu Honeypot email giúp chống spam và lừa đảo qua email, thì Honeypot malware lại đóng vai trò quan trọng trong việc nghiên cứu, phát hiện và ngăn chặn mã độc. Sự kết hợp nhiều loại Honeypot trong cùng một chiến lược sẽ giúp doanh nghiệp xây dựng hệ thống phòng thủ toàn diện và chủ động hơn.

Lời kết

Honeypot không chỉ là một công cụ “mồi nhử” tin tặc, mà còn là giải pháp bảo mật chiến lược giúp doanh nghiệp, tổ chức và các chuyên gia an ninh mạng nâng cao khả năng phòng thủ. Thông qua việc tạo ra một môi trường giả lập để hacker tương tác, Honeypot cho phép:

-

Phát hiện sớm các mối đe dọa chưa từng được nhận diện.

-

Thu thập và phân tích dữ liệu tấn công để cải thiện chiến lược bảo mật.

-

Bảo vệ hệ thống thật bằng cách chuyển hướng sự chú ý của kẻ tấn công.

-

Nghiên cứu mã độc và spam để phát triển các giải pháp an ninh mạng tiên tiến hơn.

Tuy nhiên, đi kèm với lợi ích là những rủi ro nhất định như chi phí triển khai, yêu cầu kỹ thuật cao hay nguy cơ hacker lợi dụng Honeypot. Vì vậy, để khai thác hiệu quả, các tổ chức cần triển khai đúng cách, giám sát chặt chẽ và kết hợp với những công nghệ bảo mật khác như Firewall, IDS/IPS, SIEM.

Trong bối cảnh tội phạm mạng ngày càng tinh vi, Honeypot chính là một trong những công nghệ an ninh mạng tiên phong, góp phần xây dựng hệ thống phòng thủ vững chắc, chủ động và toàn diện hơn.

Nếu bạn là quản trị viên hệ thống, lập trình viên hay chuyên gia bảo mật, hãy cân nhắc ứng dụng Honeypot trong chiến lược an ninh mạng để giữ vững an toàn cho hạ tầng CNTT và dữ liệu quan trọng của tổ chức.