Trong thế giới an ninh mạng, Payload là một khái niệm xuất hiện thường xuyên nhưng không phải ai cũng thật sự hiểu rõ bản chất của nó. Đây không chỉ đơn thuần là “phần dữ liệu được vận chuyển trong gói tin”, mà còn có thể trở thành thành phần nguy hiểm nhất trong các cuộc tấn công mạng khi bị lợi dụng để chứa mã độc. Đặc biệt, Malware Payload chính là phần chịu trách nhiệm thực thi những hành vi phá hoại như đánh cắp dữ liệu, mã hóa tống tiền hay chiếm quyền điều khiển hệ thống.

Vậy Payload hoạt động như thế nào? Tại sao Malware Payload lại nguy hiểm đến vậy? Làm sao để bảo vệ hệ thống trước các biến thể tấn công ngày càng tinh vi?

Trong bài viết này, SHOPVPS sẽ giúp bạn:

-

Hiểu rõ Payload là gì dưới góc nhìn kỹ thuật và bảo mật

-

Phân tích cơ chế hoạt động, mức độ nguy hiểm của Malware Payload

-

Khám phá những hình thức tấn công phổ biến qua Payload

-

Nắm vững các biện pháp phòng chống Payload hiệu quả nhất hiện nay

Hãy cùng bắt đầu tìm hiểu để bảo vệ hệ thống của bạn trước khi kẻ tấn công kịp khai thác bất kỳ lỗ hổng nào!

Payload là gì?

Trong lĩnh vực mạng và an ninh thông tin, Payload được hiểu là phần dữ liệu được truyền tải bên trong một gói tin khi nó di chuyển giữa các thiết bị hoặc giữa hai hệ thống. Đây là “nội dung chính” của gói tin, có thể ở dạng văn bản, âm thanh, hình ảnh hoặc tín hiệu dữ liệu.

Thông thường, Payload nằm phía sau phần Header – nơi chứa thông tin điều hướng gói tin. Một số giao thức cũng cho phép Payload xuất hiện ở phần cuối (Trailer) để bổ sung thêm dữ liệu hoặc kiểm tra lỗi.

Ở khía cạnh an ninh mạng, Payload không còn chỉ là dữ liệu thông thường. Khi các phần mềm độc hại ngày càng tinh vi, Payload có thể bị lợi dụng để ẩn giấu mã độc, khiến việc phát hiện ngày càng khó khăn. Những kẻ tấn công thường mã hóa hoặc nén Payload nhằm vượt qua tường lửa, phần mềm chống virus và các công cụ bảo mật khác.

Chính vì vậy, hiểu đúng về Payload – đặc biệt là Payload trong malware – là một phần quan trọng để bảo vệ hệ thống.

Sự tác động của Malware Payload

Malware Payload là gì?

Trong bối cảnh mã độc, Malware Payload là phần chứa mã thực thi gây hại bên trong malware. Đây là thành phần “hành động” của phần mềm độc hại, chịu trách nhiệm triển khai những tác vụ xâm phạm như:

-

Đánh cắp dữ liệu

-

Mã hóa tống tiền (ransomware)

-

Tự nhân bản, lây lan sang thiết bị khác

-

Chiếm quyền điều khiển hệ thống

-

Phá hủy file hoặc thay đổi cấu trúc dữ liệu

Nói cách khác, Payload chính là “vũ khí” của mã độc.

Malware Payload lan truyền như thế nào?

Kẻ tấn công có thể sử dụng rất nhiều phương thức để phát tán Malware Payload, bao gồm:

-

Phishing email: đính kèm file độc hại hoặc link dẫn đến website cài mã độc

-

Worm/ sâu máy tính: tự động lan truyền qua mạng

-

Exploit: khai thác lỗ hổng hệ điều hành hoặc phần mềm

-

File tải về (download) từ nguồn không an toàn

-

Ứng dụng giả mạo hoặc bản crack

Ngày nay, phần lớn Payload malware đều được mã hóa, đóng gói hoặc làm rối mã (obfuscation). Mục tiêu là che giấu hành vi để vượt qua công cụ phân tích, khiến việc nhận diện trở nên phức tạp hơn.

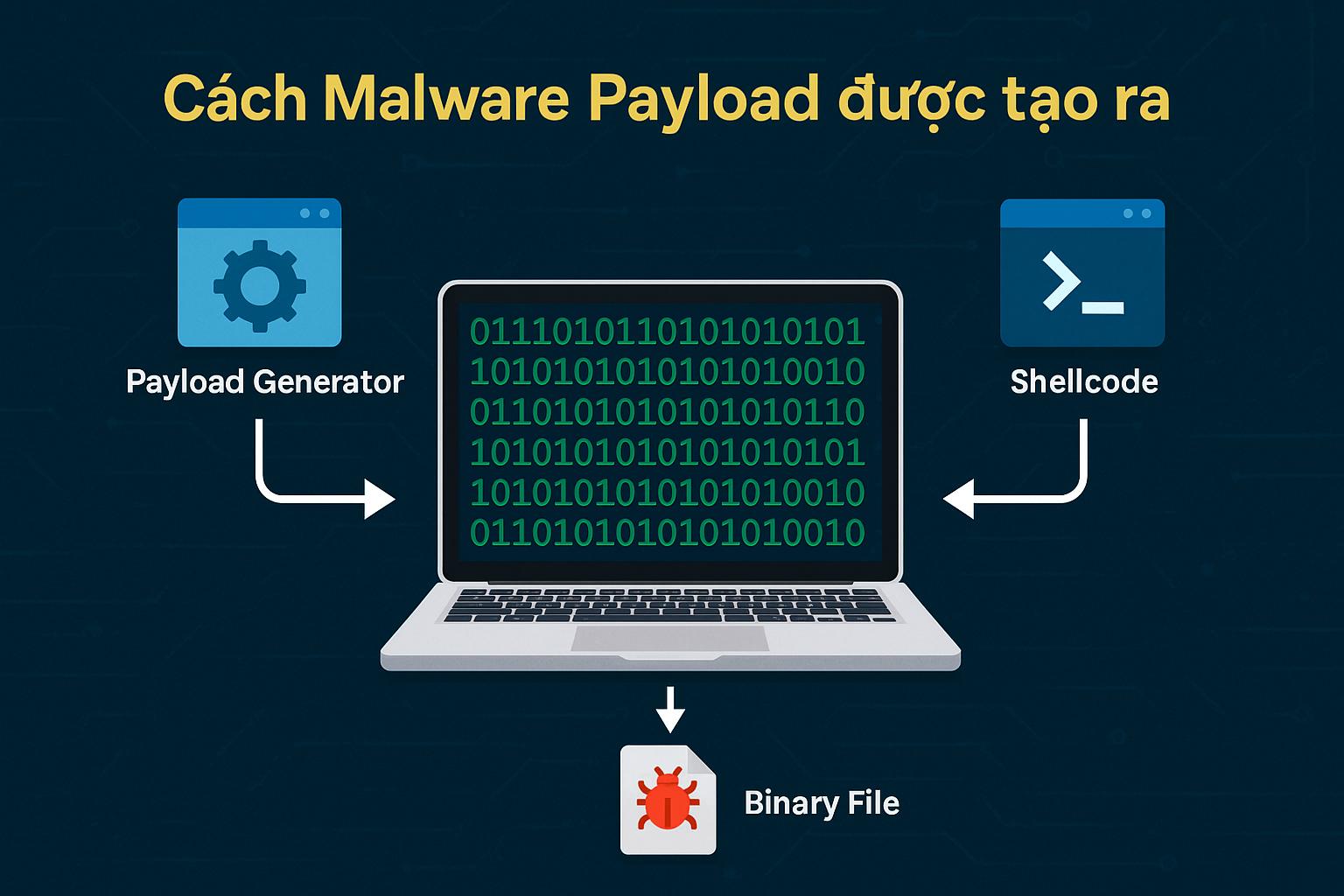

Cách Malware Payload được tạo ra

Để xây dựng một Payload độc hại, kẻ tấn công thường dùng:

-

Công cụ tạo Payload (Payload Generator) như Metasploit

-

Shellcode – đoạn mã nhỏ được thực thi khi khai thác thành công lỗ hổng

-

Tệp nhị phân tùy chỉnh để nhúng mã độc vào ứng dụng hợp pháp

Khi Payload được kích hoạt, nó có thể thực hiện các hành vi trái phép theo mục tiêu của kẻ tấn công.

Payload hoạt động trong thực tế

Trong môi trường thực tế, Malware Payload có thể được “vận chuyển” qua:

-

File đính kèm email (PDF, DOCX, ZIP)

-

Ứng dụng tải về từ web

-

Macro trong tài liệu Office

-

Các gói cập nhật phần mềm giả mạo

-

Bộ công cụ khai thác (Exploit Kit) trên website

Tùy vào thiết kế của malware, cách thức kích hoạt và lan truyền Payload sẽ có khác biệt, nhưng điểm chung là nó hoạt động âm thầm, khó phát hiện và gây thiệt hại lớn nếu không được ngăn chặn kịp thời.

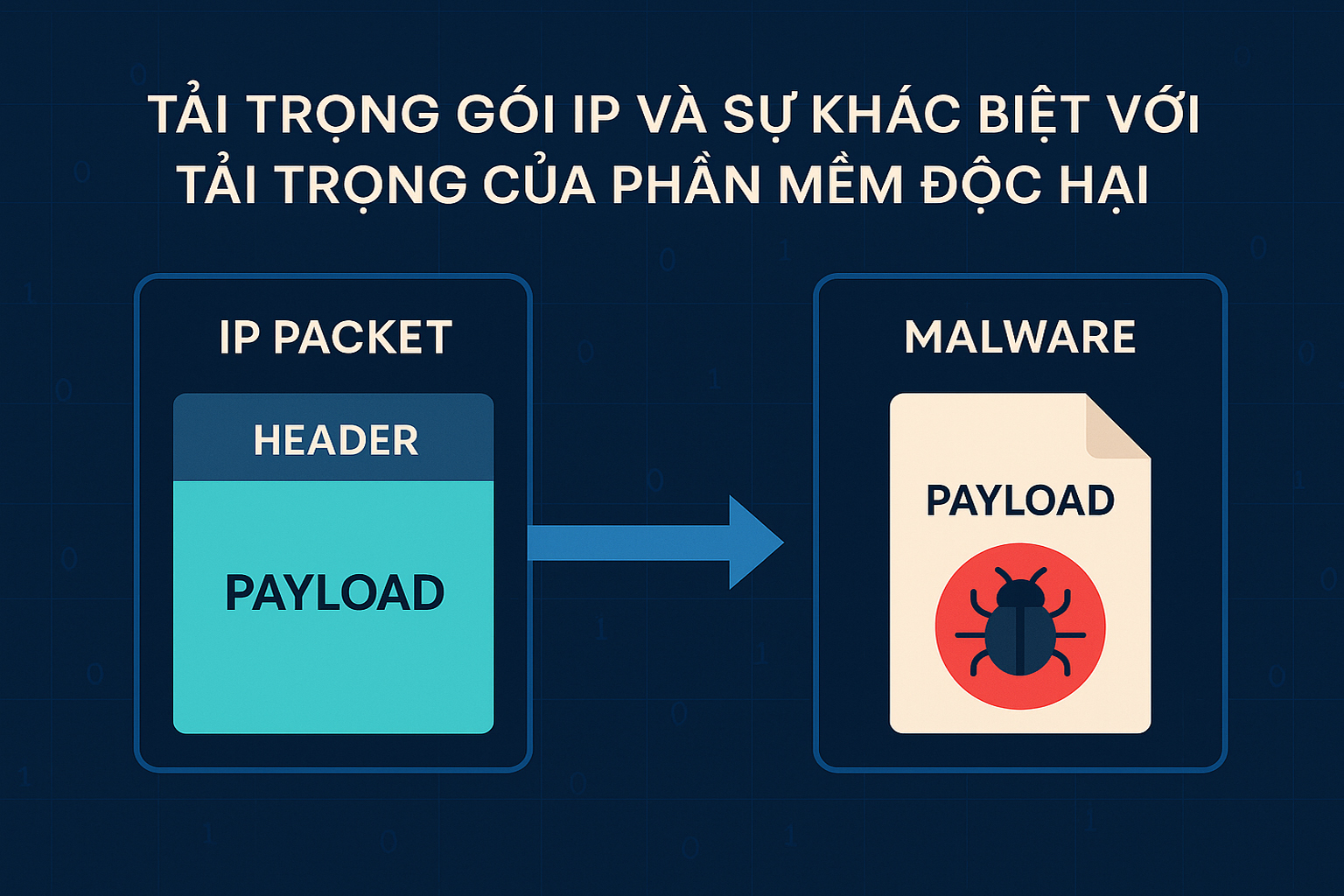

Tải trọng gói IP và sự khác biệt với tải trọng của phần mềm độc hại

Khi nhắc đến Payload, chúng ta cần phân biệt rõ giữa Payload trong gói tin IP và Payload trong mã độc (Malware Payload), vì hai khái niệm này hoạt động theo cơ chế hoàn toàn khác nhau.

1. Payload trong gói IP là gì?

Trong một gói IP thông thường, Payload chính là phần dữ liệu được người dùng gửi đi hoặc nhận về. Ví dụ:

-

Khi bạn gửi yêu cầu truy cập website, Payload mang theo các lệnh cần thiết để Server xử lý.

-

Khi bạn tải một trang web, Payload lại chứa dữ liệu mà Server trả về cho trình duyệt.

Nói cách khác, Payload trong gói IP chỉ đơn giản là dữ liệu hợp lệ phục vụ giao tiếp giữa thiết bị và hệ thống mạng.

2. Giới hạn kích thước Payload trong gói IP

Kích thước Payload trong IP Packet không cố định mà phụ thuộc vào:

-

Đặc tả của giao thức

-

Giới hạn của PDU (Protocol Data Unit)

-

Kích thước tối đa cho phép của gói tin trên mạng

Để tính được dung lượng tối đa dành cho Payload, ta lấy:

Dung lượng Payload = MTU – (Header + Trailer)

Trong đó:

-

Header chứa thông tin điều hướng

-

Trailer dùng để kiểm tra lỗi (tùy giao thức)

-

MTU (Maximum Transmission Unit) là giới hạn kích thước tối đa của một gói tin có thể truyền qua mạng mà không bị phân mảnh

3. MTU và kích thước tiêu chuẩn

Theo tiêu chuẩn ban đầu của RFC 791, mọi thiết bị mạng phải hỗ trợ:

-

Kích thước gói lớn nhất: 576 byte

-

Trong đó:

-

512 byte dành cho Payload

-

~65 byte cho phần tiêu đề (Header)

-

Về sau, để tương thích tốt hơn với mạng Ethernet, kích thước MTU cho IPv4 được điều chỉnh lên:

-

1500 byte cho mỗi gói tin

Nhờ vậy, dữ liệu có thể được truyền tải hiệu quả hơn mà không cần phân mảnh gói quá nhiều.

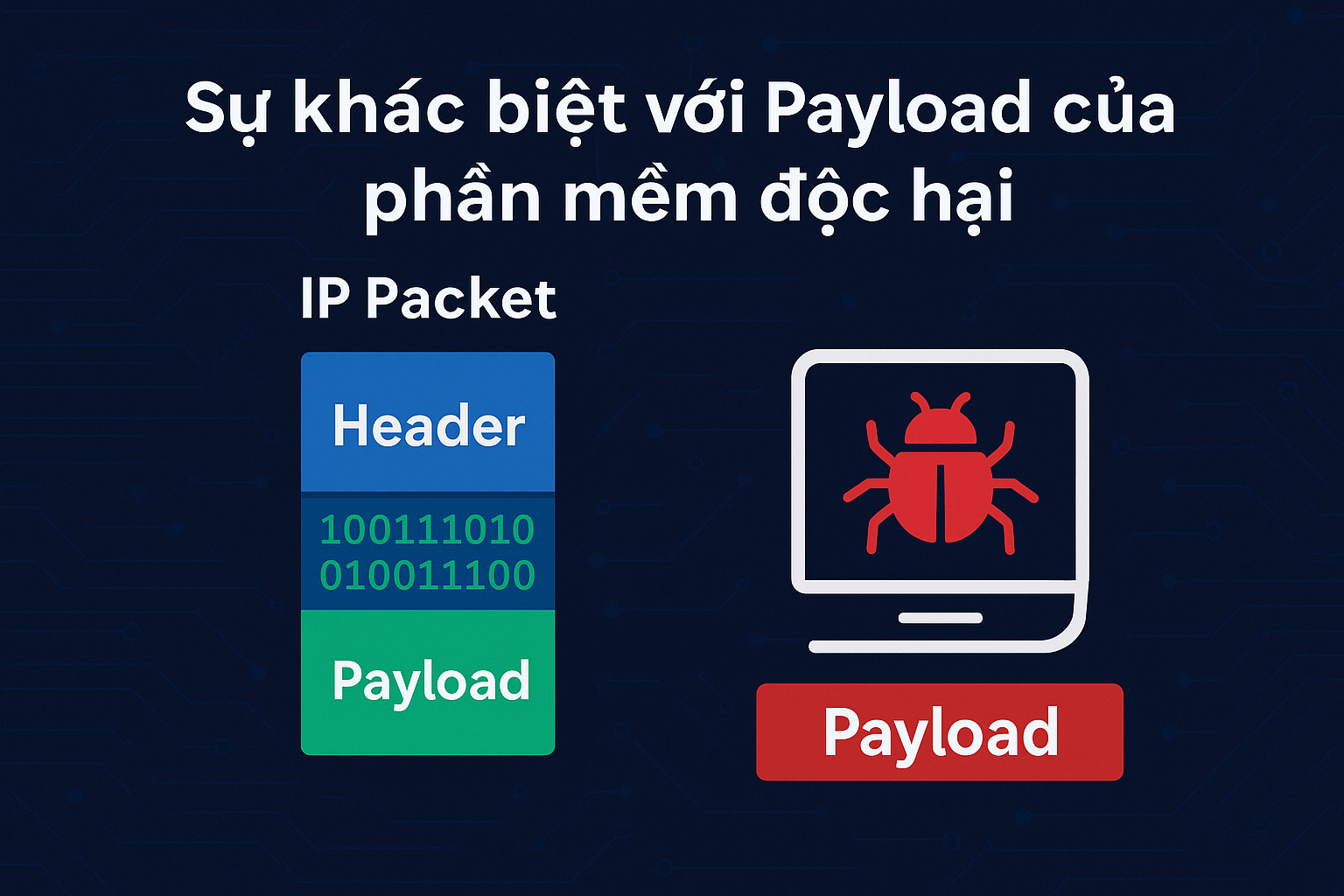

Sự khác biệt với Payload của phần mềm độc hại

Trái ngược với Payload trong gói IP vốn mang dữ liệu hợp lệ, Malware Payload lại là phần chứa mã độc được thiết kế để:

-

Tự động kích hoạt hành vi xâm nhập

-

Lây lan sang thiết bị khác

-

Đánh cắp thông tin

-

Phá hoại hệ thống

-

Mã hóa dữ liệu để tống tiền

Payload trong mã độc không bị giới hạn bởi MTU, bởi nó có thể:

-

Tồn tại trong file tải về

-

Ẩn trong Email, tài liệu Office, Macro

-

Đính kèm vào phần mềm độc hại

-

Bị nén hoặc mã hóa để vượt qua phần mềm bảo mật

Nói tóm lại:

-

Payload của gói IP: dữ liệu hợp lệ, bị giới hạn bởi MTU

-

Malware Payload: mã độc thực thi, không chịu ràng buộc bởi giới hạn gói tin IP

Hướng dẫn cách phòng chống Payload hiệu quả

Trong môi trường mạng hiện đại, số lượng phương thức thực thi Payload độc hại ngày càng đa dạng và tinh vi. Điều này khiến việc loại bỏ hoàn toàn nguy cơ bị tấn công gần như không thể. Tuy nhiên, bạn hoàn toàn có thể giảm thiểu rủi ro và tăng mức độ an toàn hệ thống nếu áp dụng đúng các biện pháp bảo vệ dưới đây.

1. Cảnh giác trước các cuộc tấn công phishing và social engineering

Phần lớn Malware Payload được kích hoạt từ các hình thức lừa đảo như:

-

Email giả mạo

-

Tin nhắn chứa link độc hại

-

Website mạo danh

-

File đính kèm nguy hiểm ngụy trang dưới dạng tài liệu quan trọng

Hãy luôn kiểm tra kỹ:

-

Người gửi có đáng tin cậy không

-

Tên miền có chính xác không

-

File đính kèm có đuôi mở rộng lạ không

-

Nội dung email có dấu hiệu bất thường, thúc giục hoặc đe dọa không

Nguyên tắc vàng: Không mở file hoặc link khi chưa xác minh nguồn gốc.

2. Thiết lập nhiều lớp bảo mật khi tải file hoặc nhận dữ liệu

Bất kỳ dữ liệu nào đến từ Internet đều có thể chứa Payload độc hại. Vì vậy, bạn cần áp dụng các biện pháp bảo vệ từ cơ bản đến nâng cao:

-

Bật tính năng quét file tự động của hệ điều hành

-

Chỉ tải dữ liệu từ website có chứng chỉ HTTPS rõ ràng

-

Tránh cài đặt phần mềm không rõ nguồn gốc hoặc bản crack

-

Sử dụng sandbox hoặc môi trường cách ly khi mở file lạ

Nhiều mã độc hiện nay được ngụy trang khéo léo, nên càng phải thận trọng hơn.

3. Luôn quét virus trước khi mở tệp — kể cả từ nguồn uy tín

Tội phạm mạng thường lợi dụng:

-

Email nội bộ bị xâm nhập

-

Ổ USB lây nhiễm qua người quen

-

Phần mềm tưởng chừng hợp pháp

Do đó, không bao giờ bỏ qua bước quét virus, dù file đến từ:

-

Đồng nghiệp

-

Đối tác

-

Ứng dụng bạn tin tưởng

Công cụ antivirus hiện đại có thể phát hiện hành vi đáng ngờ trong Payload, kể cả khi nó được mã hóa hoặc ẩn dưới dạng khác.

Checklist phòng chống Payload

1. Nâng cao nhận thức và cảnh giác

-

Kiểm tra kỹ email và tin nhắn trước khi mở liên kết.

-

Không mở file đính kèm khi chưa xác minh nguồn gửi.

-

Luôn nghi ngờ email yêu cầu đăng nhập, xác minh hoặc cung cấp thông tin nhạy cảm.

-

Tránh nhấp vào liên kết rút gọn khi không biết rõ nguồn gốc.

-

Thường xuyên cập nhật kiến thức về phishing và social engineering.

2. Sử dụng công cụ bảo mật mạnh mẽ

-

Cài phần mềm antivirus có tính năng phân tích hành vi (behavior analysis).

-

Bật tường lửa (Firewall) trên thiết bị và mạng.

-

Sử dụng công cụ anti-malware chuyên sâu cho doanh nghiệp.

-

Bật tính năng bảo vệ thời gian thực (Real-time Protection).

-

Quét toàn bộ hệ thống theo lịch định kỳ (ít nhất 1 lần/tuần).

3. Bảo vệ file và dữ liệu tải về

-

Chỉ tải file từ website uy tín hoặc có chứng chỉ HTTPS.

-

Luôn quét virus trước khi mở file, kể cả file từ đối tác hoặc người quen.

-

Không tải phần mềm crack/bẻ khóa.

-

Kiểm tra chữ ký số (Digital Signature) của phần mềm.

-

Sử dụng sandbox để mở file lạ trong môi trường cách ly.

4. Cập nhật hệ thống và phần mềm thường xuyên

-

Cập nhật Windows/macOS/Linux thường xuyên để vá lỗi bảo mật.

-

Cập nhật trình duyệt và plugin (Java, .NET, Flash nếu còn dùng).

-

Đảm bảo tất cả phần mềm có bản vá mới nhất.

-

Tắt hoặc gỡ bỏ phần mềm đã lỗi thời hoặc không còn sử dụng.

5. Bảo vệ tài khoản và truy cập

-

Sử dụng mật khẩu mạnh cho mọi tài khoản.

-

Bật xác thực hai lớp (2FA/MFA) khi có thể.

-

Không chia sẻ mật khẩu qua email hoặc tin nhắn.

-

Dùng trình quản lý mật khẩu chuyên dụng.

-

Giới hạn quyền truy cập theo nguyên tắc “Least Privilege”.

6. Kiểm soát mạng và hệ thống

-

Giám sát lưu lượng bất thường để phát hiện Payload độc hại.

-

Cấu hình IDS/IPS (hệ thống phát hiện và ngăn chặn xâm nhập).

-

Chặn cổng và dịch vụ không cần thiết.

-

Sử dụng VPN bảo mật khi truy cập từ xa.

-

Phân vùng mạng (Network Segmentation) để giảm khả năng lây lan.

7. Sao lưu dữ liệu định kỳ

-

Thiết lập sao lưu hàng ngày/tuần.

-

Lưu bản sao trên hệ thống offline hoặc đám mây bảo mật.

-

Kiểm tra khả năng khôi phục dữ liệu thường xuyên.

-

Không để bản sao lưu kết nối trực tiếp với hệ thống chính.

8. Kiểm thử bảo mật

-

Chạy thử nghiệm phishing nội bộ để nâng cao nhận thức nhân viên.

-

Thực hiện kiểm thử xâm nhập (Penetration Testing) định kỳ.

-

Sử dụng công cụ quét lỗ hổng (Vulnerability Scanner).

-

Xây dựng quy trình phản ứng sự cố (Incident Response Plan).

Checklist này giúp bạn:

-

Ngăn chặn mã độc từ giai đoạn đầu

-

Giảm nguy cơ Payload được kích hoạt

-

Bảo vệ hệ thống, dữ liệu và tài khoản

-

Tăng tính an toàn toàn diện cho cá nhân hoặc doanh nghiệp

Lời kết

Payload không chỉ là phần dữ liệu được truyền trong các gói tin thông thường mà còn có thể trở thành “vũ khí” nguy hiểm khi bị kẻ tấn công lợi dụng để nhúng mã độc. Malware Payload chính là thành phần gây thiệt hại trực tiếp cho hệ thống, từ đánh cắp thông tin, phá hoại dữ liệu, đến chiếm quyền kiểm soát thiết bị. Trong bối cảnh tội phạm mạng ngày càng tinh vi, việc hiểu rõ Payload là gì, cách mà Payload hoạt động và những nguy cơ tiềm ẩn là điều vô cùng cần thiết.

Mặc dù không có cách nào loại bỏ 100% rủi ro từ Payload độc hại, bạn hoàn toàn có thể giảm thiểu khả năng bị tấn công thông qua các biện pháp chủ động như: tăng cường nhận thức về phishing, kiểm soát dữ liệu tải về, cập nhật phần mềm thường xuyên, sử dụng công cụ bảo mật đáng tin cậy và thiết lập nhiều lớp phòng thủ cho hệ thống. Việc áp dụng Checklist phòng chống Payload cũng giúp đảm bảo rằng cả cá nhân lẫn doanh nghiệp luôn duy trì mức bảo vệ cao nhất.

Hãy nhớ rằng, bảo mật mạng không chỉ là nhiệm vụ của công nghệ mà còn phụ thuộc vào thói quen sử dụng Internet an toàn của chính bạn. Chủ động phòng ngừa luôn rẻ hơn rất nhiều so với khắc phục thiệt hại sau một cuộc tấn công.